Как связать 2 микротика

Обновлено: 26.07.2024

Все началось с того, что руководством была поставлена задача создать беспроводной канал, с максимально возможной пропускной способностью, не хуже 100Мбит, на расстояние порядка 3км и за разумные средства. Задача, конечно же не самая сложная, но вот некоторые ее аспекты, заставили немного задуматься над выбором оборудования. Так как требовалась хорошая пропускная способность, то многими любимые продукты компании Ubiquiti Networks, такие как NanoStation и прочее, сразу же отпали по причине отсутствия у них гигабитного Ethernet порта. Но раздумья не продлились долго, и выбор однозначно пал на беспроводные точки доступа Mikrotik SXT G-2HnD. И много тут объяснять не надо, во первых - высокая мощность, во вторых - гигабитный порт, в третьих - вполне демократичная цена. Ну и конечно же, все преимущества операционной системы Mikrotik RouterOS с ее приятными особенностями, такими как проприетарные протоколы NSteram и NV2, позволяющие преодолеть некоторые ограничения изначально накладываемые на такого рода соединения протоколами беспроводной связи IEEE 802.11, в частности, обратно-пропорциональная зависимость скорости передачи данных и расстояния.

В общем, сегодня мы с вами построим реальный канал точка-точка на базе двух беспроводных устройств Mikrotik SXT G-2HnD по протоколу NV2.

Начнем с условий. А они были следующими: расстояние между двумя объектами, согласно Google Maps, оказалось 2.8км. Но полностью прямой видимости нет, так как часть “обзора”, примерно 50%, закрывают макушки довольно высоких тополей. Именно по этой причине, в качестве частотного диапазона был выбран диапазон 2GHz, так как он немногим менее требовательный к наличию прямой видимости в отличии от 5GHz.

А теперь немного ближе познакомимся с выбранным оборудованием.

Которое поставляется, в стандартных для компании производителя, картонных коробках. Причем о конкретной модели, находящейся внутри, можно узнать только благодаря специальной наклейке, на которой и указан код модели, и серийный номер конкретного изделия.

Внутри каждой упаковки, находится сама точка доступа Mikrotik SXT G-2HnD, блок питания постоянного тока, гигабитный PoE инжектор, монтажная консоль с клипсой и металлический хомут для крепления к стойке или мачте.

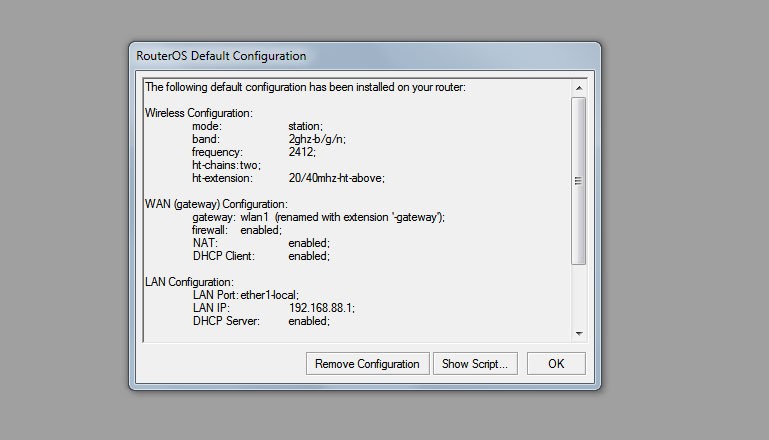

Теперь мы начинаем настройку. Первую точку доступа Mikrotik SXT G-2HnD мы будем настраивать в качестве базовой станции. Для надежности, делаем сброс в заводские настройки, и удаляем конфигурацию по умолчанию. Так как она в нашем случае попросту не нужна и может нас запутать. Таким образом, это поможет нам сохранить время и сделать настройки более простыми. Нам нужно будет только настроить радиокарту и объединить ее мостом с проводным интерфейсом.

Для этого запускаем утилиту Winbox, подключаемся к точке доступа и в первом же открывшемся окне, подтверждаем удаление стандартной конфигурации кнопкой Remove Configuration. После чего, возможно потребуется повторно переподключиться.

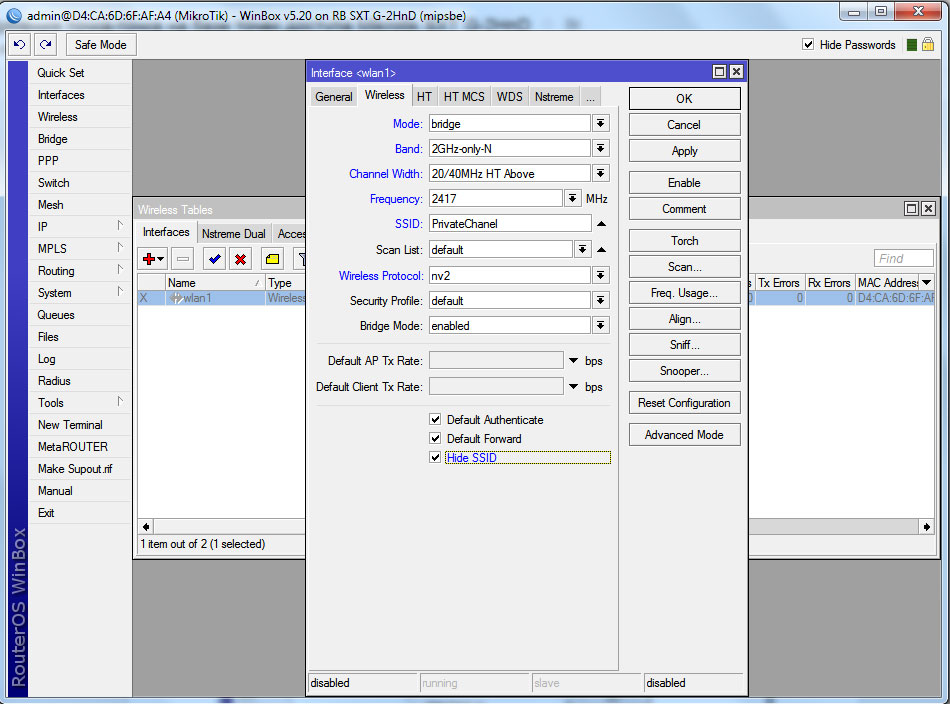

Начнем мы, как и положено, с настройки радиомодуля. Переходим в раздел Wireless, где двойным кликом на единственный доступный интерфейс, открываем его свойства.

В новом открывшемся окне, мы сразу переходим на вкладку Wireless, так как на вкладке General нам не надо производить никаких действий. Здесь мы выбираем и задаем следующие параметры: Mode - bridge (так как эта модель имеет уровень лицензии RouterOS Level4, мы могли бы выбрать и ap bridge, но так как у нас будет соединение по типу точка-точка, то и режима bridge, в нашем случае будет вполне достаточно), Band выбираем 2GHz-Only-N, Chanel Width в зависимости от номера канала (частоты) выбираем 20/40MHz HT Above или 20/40MHz HT Below, Frequency выбираем частоту на которой будет наше соединение. Далее, в поле SSID вписываем название нашей точки доступа, а Wireless Protocol выбираем nv2. Больше мы ничего не меняем на этой вкладке, так как мы будем использовать протокол NV2, который имеет собственную систему безопасности, то создавать и выбирать Security Profile нам нет никакого смысла. Единственное что можно сделать еще на этой вкладке, так это поставить галочку Hide SSID, чтобы скрыть имя нашей точки от посторонних глаз, ведь наше соединение будет покрывать расстояние в несколько километров.

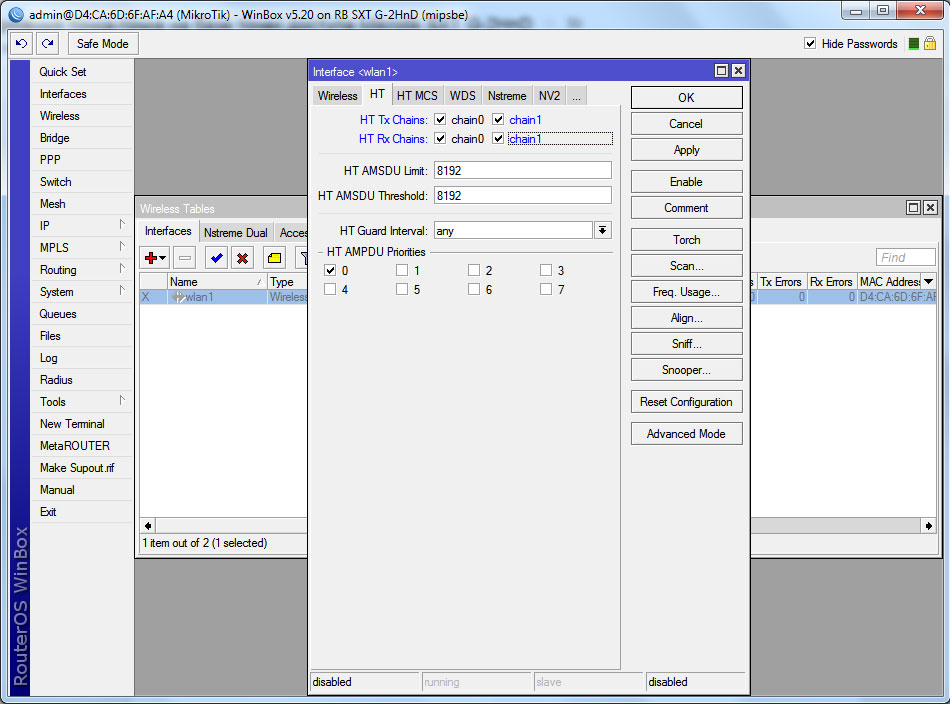

Переходим на вкладку HT и проверяем, что везде стоят галочки возже chain0 и chain1. Если их нет возле chain1, то обязательно ставим, он этого зависит итоговая скорость передачи данных в нашем канале.

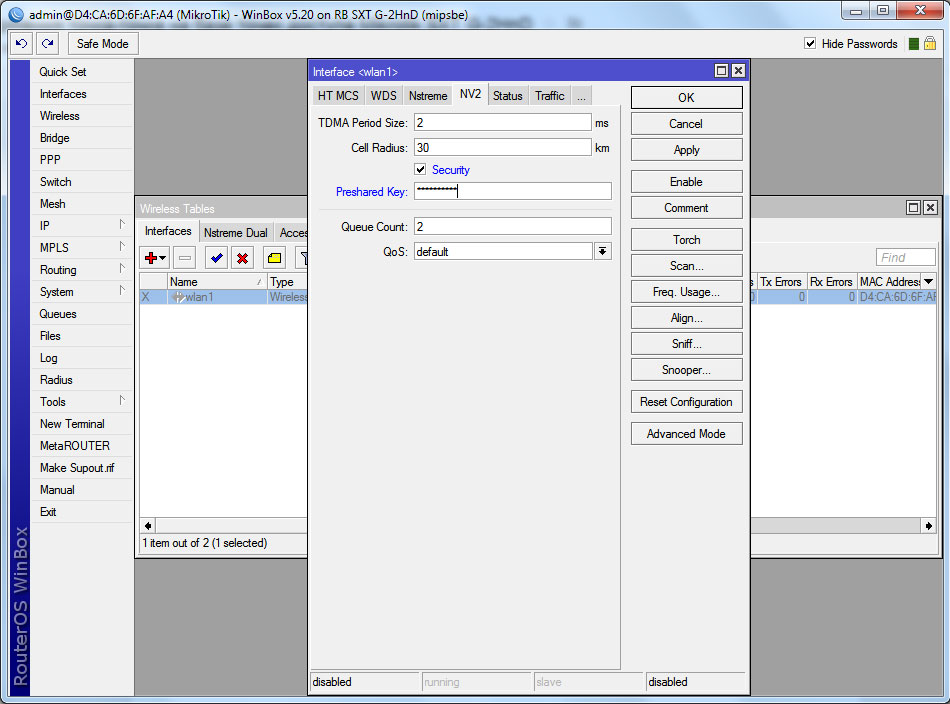

Теперь открываем вкладку NV2, где ставим галочку Security и вписываем свой Preshared Key. После чего, настройки беспроводного модуля можно сохранить кнопкой OK.

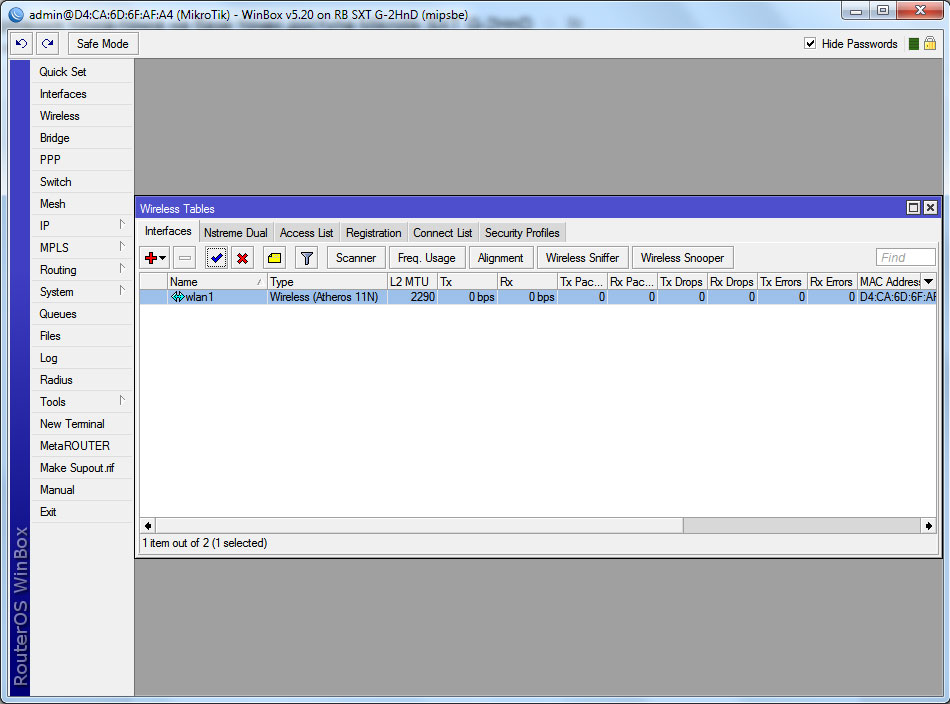

Если интерфейс wlan не активен, и слева от него в окне Wireless или Interfaces стоит X, то включаем его нажатием синей кнопки с галочкой.

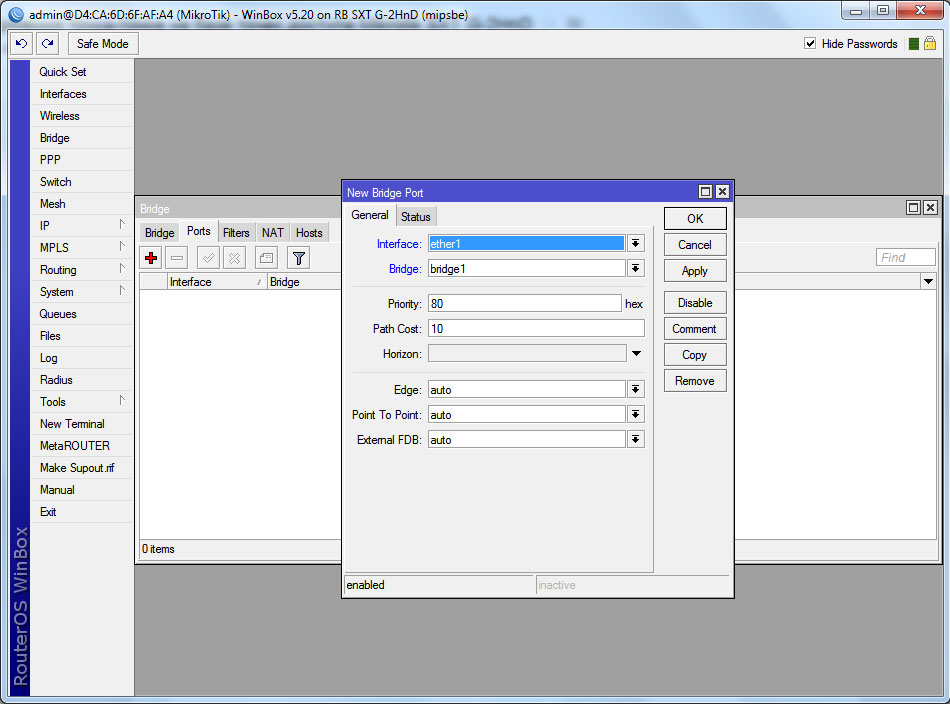

Теперь нужно создать мост (Bridge) и объединить проводной и беспроводной интерфейсы. Это делается в разделе Bridge, на одноименной вкладке, при помощи кнопки “+”. В новом открывшемся окне мы ничего не трогаем, просто сохраняем новый bridge. И переходим на вкладку Ports, где добавляем в созданный bridge1 интерфейсы ether1 и wlan1.

Кнопкой “+” создаем новую запись и в открывшемся окне, на вкладке General в качестве параметра для Interface выбираем ether1, а для поля Bridge, выбираем bridge1. Сохраняем клавишей OK и повторяем действие, только на этот раз, Interface выбираем wlan1.

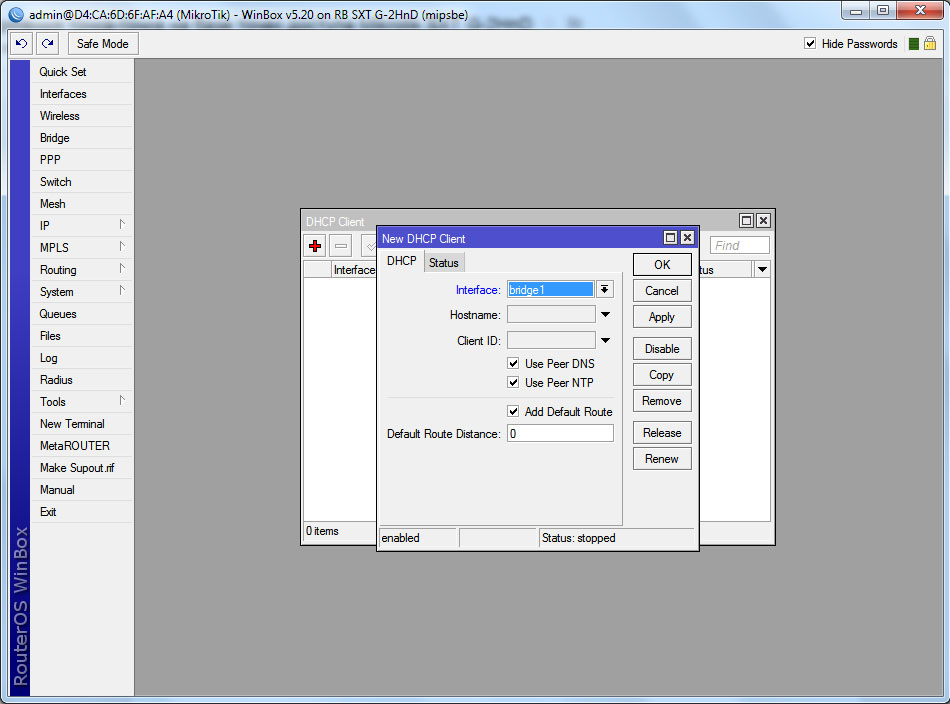

Когда оба интерфейса добавлены в порт, настало время присвоить нашей базовой точке доступа IP адрес. Это можно сделать либо в разделе IP - Addresses, сделав тем самым ее адрес фиксированным, или же добавив DHCP клиент. Мы пойдем по второму пути, чтобы эта функция была автоматической и возложена на основной маршрутизатор нашей локальной сети.

Открываем раздел IP - DHCP Client и добавляем новую запись. Где в качестве Interface выбираем наш мост bridge1. Остальные параметры оставляем неизменными и сохраняем настройки кнопкой OK.

На этом, настройку базовой станции, можно считать оконченной. Далее нам предстоит настроить вторую точку доступа в качестве клиентского устройства.

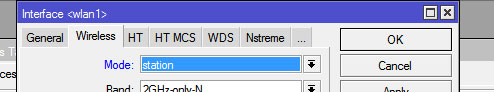

По сути, настройка второго устройства ничем не отличается от настройки первого. Исключение составляет только режим (Mode) на вкладке Wireless при настройке беспроводного интерфейса. В случае с клиентом, этот параметр должен быть выбран как station.

Все остальные настройки, должны в точности повторять настройки первой точки доступа. Так как в случае не совпадения протокола, SSID или скажем, ключа безопасности, не о какой установки связи между двумя устройствами и речи быть не может.

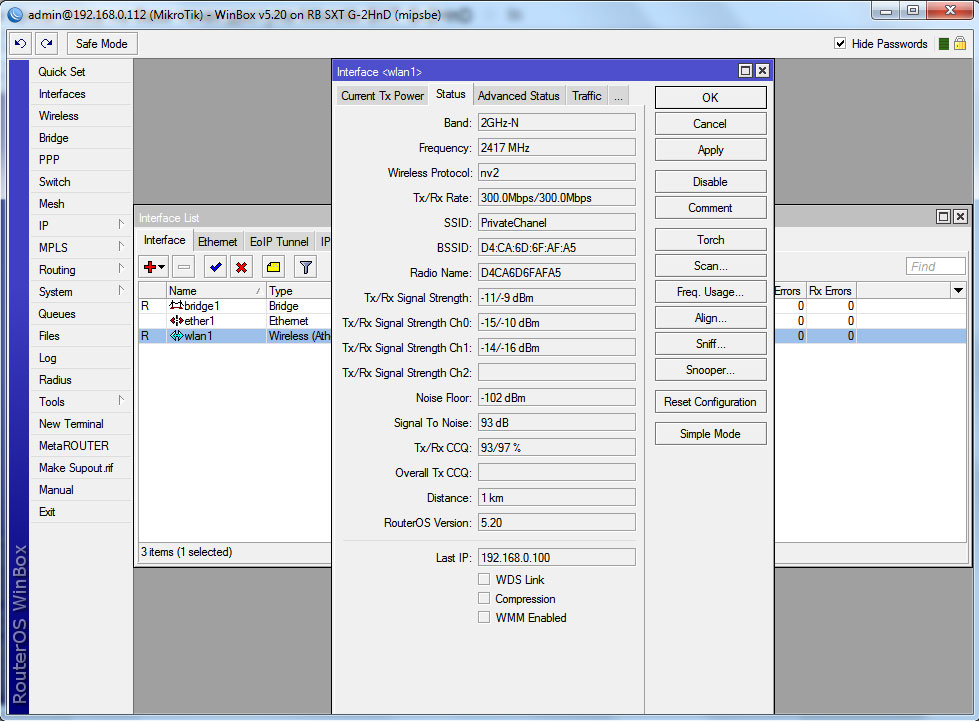

И после того, как мы закончили настройку клиентской станции, мы должны проверить правильность всех настроек. Для этого, желательно разнести оба устройства в разные помещения, потому как высокая мощность передающих узлов, может вывести их из строя. Включаем обе точки доступа и они должны установить связь между собой. О том что это произошло, проще всего узнать по клиентскому устройству. Во первых светодиодные индикаторы на задней части точки доступа, должны показывать уровень принимаемого сигнала. А во вторых, можно подключиться к устройству и в свойствах беспроводного интерфейса, открыть вкладку Status, на которой, в случае успешного установления связи, должна быть информация о соединении и о базовой станции.

Обе точки настроены верно, можем приступать к их установке. При этом одна из них была установлена на крыше офисного здания, а вторая на уровне 8 этажа жилого дома, на его фасаде.

Первичная настройка производилась на глаз и по индикаторам на клиентской точке доступа. Более точная юстировка производилась уже по шкалам уровня сигнала Tx/Rx Signal Strength, но как выяснилось, первичной настройки то же бы вполне хватило, так как особо улучшить показатели, не удалось.

Установка двух точек доступа Mikrotik SXT G-2HnD, с учетом выезда к клиенту, заняла немногим более 2.5 часов. Все быстро и очень удобно, по сути, ничего кроме отвертки и самого устройства с собой брать и не надо.

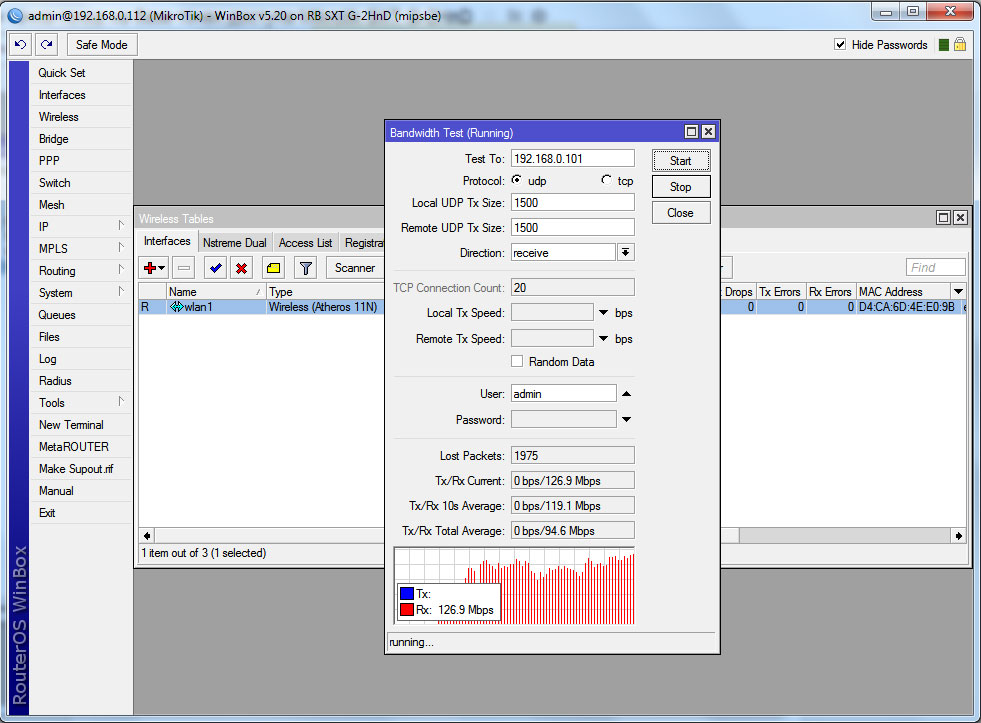

Итоговая проверка пропускной способности этого канала связи, показала отличный результат.

Как видно, скорость передачи данных вполне стабильная и даже превышает, изначально поставленные в задаче, 100Мбит, даже не смотря на наличие некоторого количества помех на пути прохождения сигнала.

И подводя краткий итог, я хочу сказать, что остался крайне доволен не только работой Mikrotik SXT G-2HnD, но и простотой их использования.

Задача стоит «подключить два удаленных офиса между собой по VPN».

В обоих офисах стоят маршрутизаторы Mikrotik.

Адресация офисов.

Адресация Офиса 1 (MSK), который будет у нас VPN-сервером:

WAN 88.53.44.1

LAN 192.168.10.0/24

VPN 192.168.60.1

Адресация Офиса 2(SPB), который будет VPN-клиентом:

WAN 88.53.55.2

LAN 192.168.20.0/24

VPN 192.168.60.2

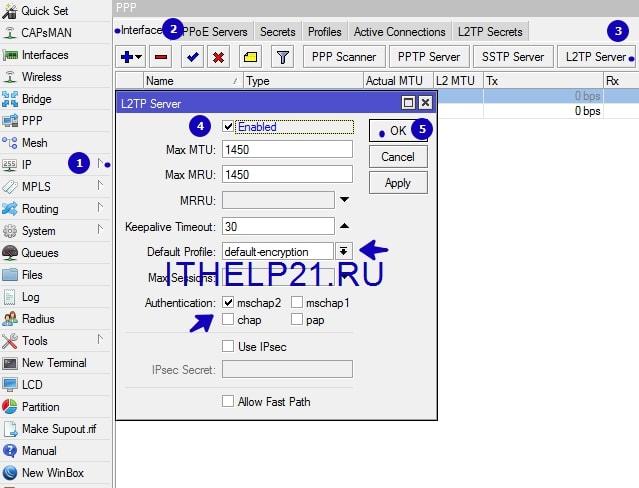

Настройка VPN-server.

1. Первый маршрутизатор в офисе MSK.

Включаем VPN-Server.

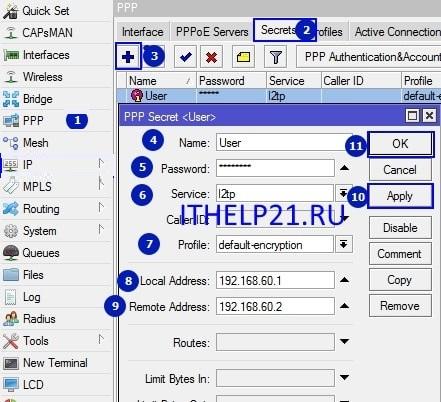

2. Создаем пользователя, который к нам будет подключаться.

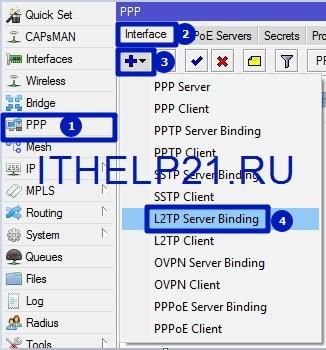

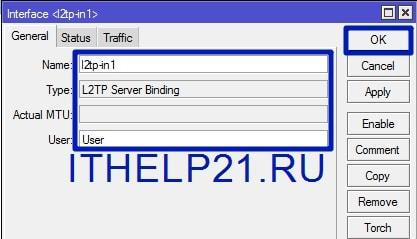

3. Добавляем интерфейс сервера.

Настройка VPN-клиента.

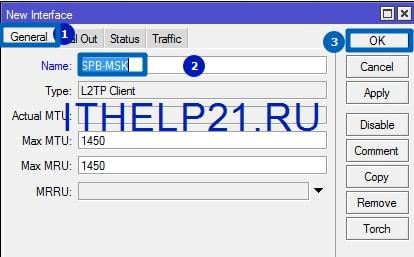

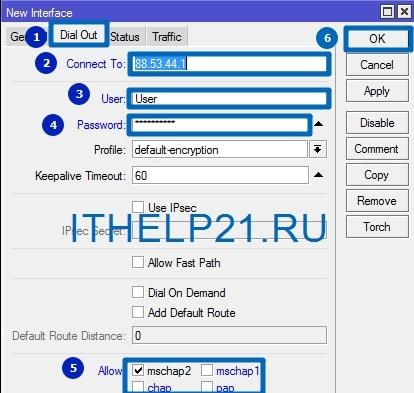

Второй маршрутизатор в офисе SPB, создаем клиентское подключение к головному офисе в Москве. Пользователь с именем User, пароль 1225555

Маршрутизация офисов.

Теперь, после создания подключений на маршрутизаторах, нам нужно прописать статически маршруты в локальные сети через VPN на Mikrotik в обоих офисах.

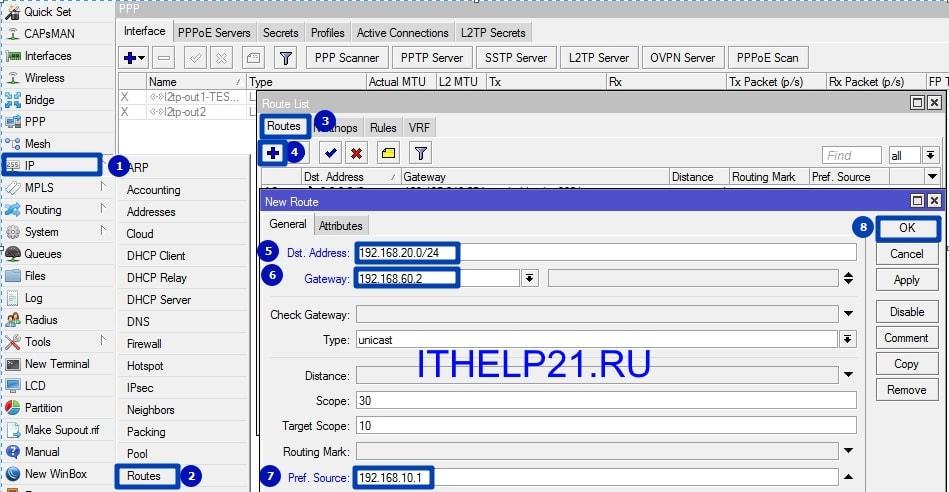

Начнем с первого офиса в MSK:

dst-address — указываем локальную сеть офиса в SPB, к которой будем подключаться.

gateway — шлюз через который будем подключаться к сети, ip VPN клиента.

pref. source — указываем свою локальную сеть, с которой будем выходить.

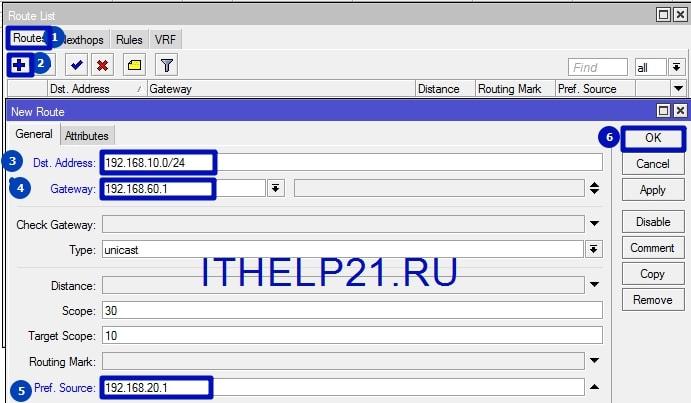

Второй офис в SPB:

Заключение

Таким образом мы объединили два офиса между собой позволив пользователям чувствовать себя в одной сети и использовать внутренние общие ресурсы.

Если вы не видите общие ресурсы компьютеры офисов между собой или не проходит ping — отключите на обоих машинах firewall и проверьте открытость UDP порта 1701.

16 thoughts on “ Объединение двух офисов по VPN на Mikrotik. ”

за такую инструкцию надо не поддерживать сайт, а закрыть. а где шифрование? как офисы между собой соединять без шифрования трафика?

Шеф, по умолчанию включается MPPE128 stateless encoding, поскольку в свойствах пользователя указывается профайл default-encryption. Ваш Кэп.

На деле соединяются только микроты. Нихрена не ходит трафик

Маршрутизацию офисов неверно настроили значит, именно там настраивается доступность подсетей между офисами.

Ошибка в Preffered source для обоих маршрутов. Необходимо подставлять собственный адрес в VPN-паре, т.е. для офиса MSK это 192.168.60.1, а для офиса SPB это 192.168.60.2 соответственно. Тогда все работает, проверено на собственном опыте.

Одной из довольно распространенных задач, встающих перед администраторами сетей, например на предприятиях, является задача по объединению двух различных сетей, с полноценной маршрутизацией.

Если в качестве маршрутизаторов для этих сетей, используются оборудование компании Mikrotik, то реализация этой задачи, не займет много времени.

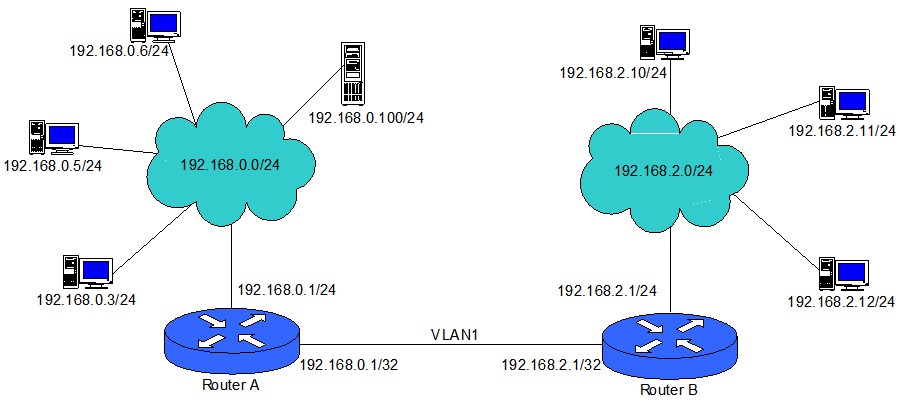

Предположим, что у нас есть две локальные сети. 192.168.0.0/24 и 192.168.2.0/24, частью которых, являются роутеры под управлением Mikrotik RouterOS level 6, с IP адресами 192.168.0.1 и 192.168.2.1 соответственно. Для объединения их в одну маршрутизируемую сеть, в качестве передающей среды, мы будем использовать виртуальную сеть VLAN, где в качестве шлюза для соседней сети, будет использоваться соответствующий интерфейс имеющий адрес с сетевой маской /32. Топологически, это будет выглядеть так:

Предположим, что мы соединили оба роутера RouterBoard Mikrotik через порты ether5.

Начнем настройку с Router A, который работает в сети 192.168.0.0/24, и имеет IP адрес 192.168.0.1.

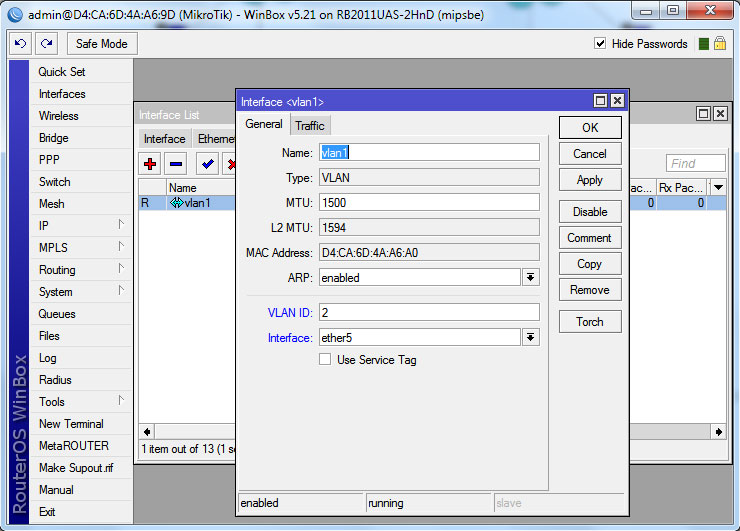

Первое, что мы делаем, это создаем виртуальную сеть VLAN. Открываем раздел Interfaces и переходим на вкладку VLAN. Добавляем новую запись с такими параметрами: Name - можем оставить без изменений vlan1, VLAN ID - 2, ставим 2 или любое другое число. И Interface - ether5, так как мы решили, что роутеры у нас будут объединены портами №5.

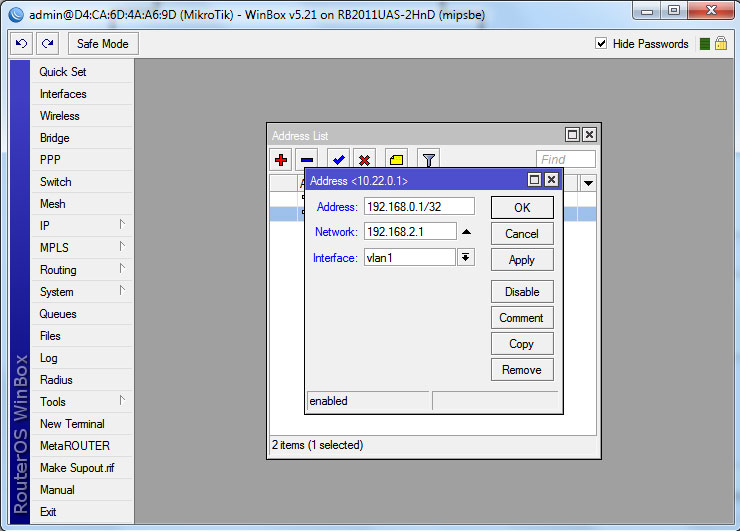

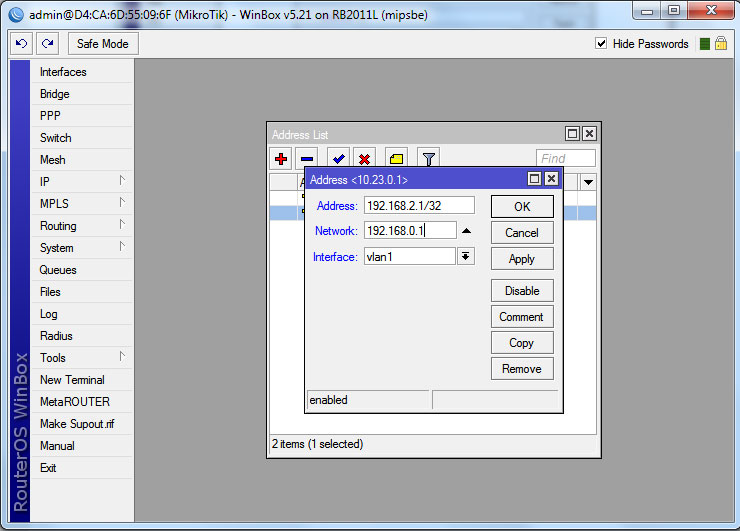

Далее в разделе IP Addresses мы добавляем новый адрес для только что созданного виртуального интерфейса. В поле Address мы вписываем IP нашего роутера с маской /32 - 192.168.0.1/32, в поле Network мы указываем IP второго роутера Router B - 192.168.2.1 и в качестве интерфейса, выбираем vlan1.

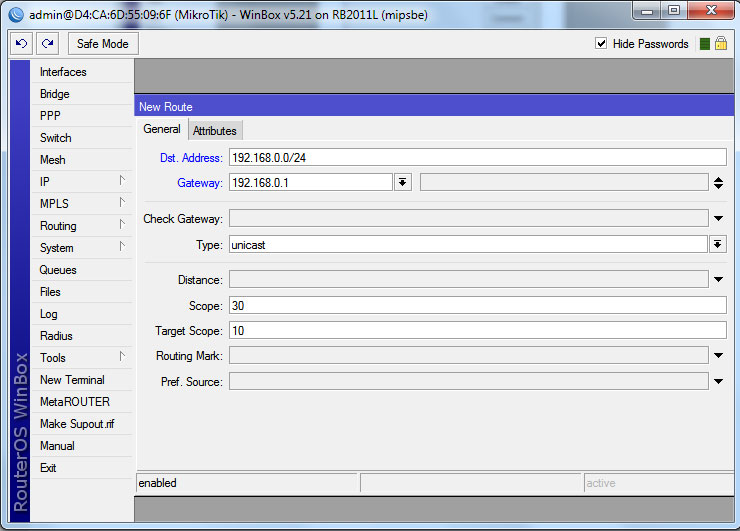

Последнее, что нам надо сделать, это добавить новый маршрут в разделе IP Routes.

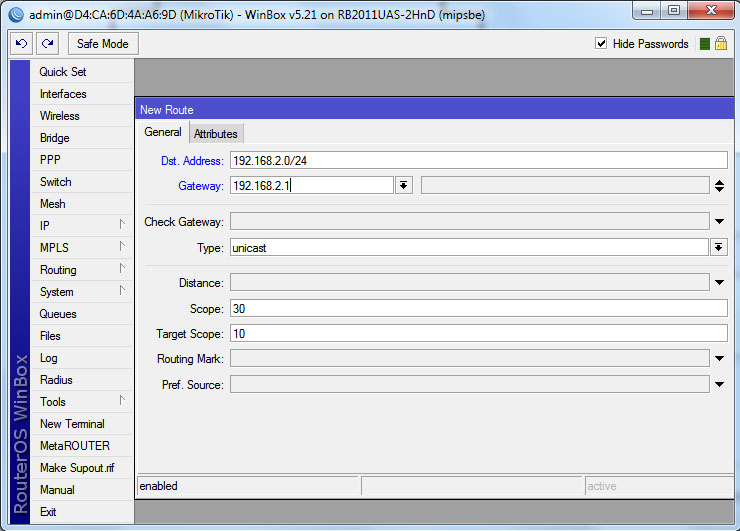

Здесь на вкладке Routes, добавляем новое правило маршрутизации, где в качестве Dst.Addresses мы укажем префикс соседней сети - 192.168.2.0/24, а в качестве Gateway - 192.168.2.1, IP адрес соседнего роутера.

На этом настройку Router A, можно считать законченной. Переходим к настройке второго роутера Router B. В принципе, нам надо сделать точно такие же операции, только с другими IP адресами.

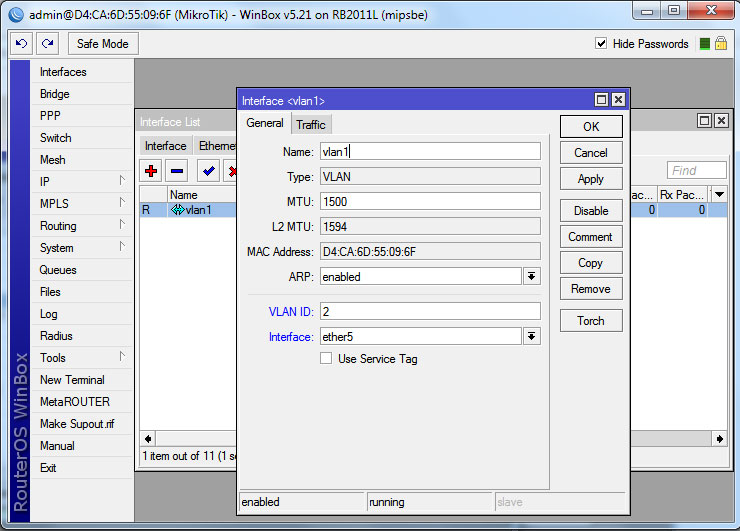

Открываем раздел Interfaces и на вкладке VLAN, добавляем новую запись с такими же параметрами, как и в первый раз. Name - оставляем без изменений vlan1, VLAN ID - 2, должен совпадать с этим же значением Router A, и Interface - ether5.

Как и в первом случае, следующий шаг, это назначение IP адреса для интерфейса vlan1. В разделе IP Addresses, добавляем новый адрес. В поле Address мы вписываем IP нашего роутера с маской /32 - 192.168.2.1/32, а вот в поле Network мы указываем IP первого роутера Router A - 192.168.0.1, в качестве интерфейса, выбираем vlan1.

И закончим настройку, добавлением нового маршрута. В разделе IP Routes, на вкладке Routes, добавляем новое правило маршрутизации, где в качестве Dst.Addresses мы укажем префикс соседней сети - 192.168.0.0/24, а в качестве Gateway - 192.168.0.1, IP адрес первого роутера.

Теперь наши две сети объединены и мы можем иметь доступ с одной сети к ресурсам другой.

В этих сетях Mikrotik (модель RB751G-2HnD) раздаёт настройки по DHCP.

Задача: используя Wi-Fi подключить ещё оборудование так, чтобы оно оказалось в сети 192.168.3.0/24.

У меня такая задача возникла из-за того, что на балконе сетевое хранилище (NAS) подключено проводом к роутеру (сам роутер в прихожей). А в гостинной — медиапроигрыватель, который должен показывать фильмы с NAS-устройства. Но в гостинной Ethernet-кабеля нет (т.е. был, но я от него отказался).

Для этого будем использовать второй Mikrotik (модель hAP lite). Оба Mikrotik будут образовывать беспроводной сетевой мост. Для этого на основном Mikrotik создадим ещё один беспроводной интерфейс — виртуальную точку доступа (Virtual AP). В итоге схема должна получиться примерно такой:

Т.е. в этой схеме оборудование NAS и Comp должно находиться в сети 192.168.3.0/24. При этом NAS и Comp физически разнесены и подключены к разным Mikrotik.

ether1 на основном Mikrotik — источник Интернета.

В конце настройки средняя скорость между микротиками за 5 мин составила 220 Мбит/с (по данным утилиты ping test, входящей в RouterOS):

Здесь и далее Comp и медиапроигрыватель — это одно и то же.

Все настройки производились через веб-интерфейс администрирования (webfig).

Как указывалось выше, RB751G-2HnD изначально настроен на раздачу разных подсетей на разных физических портах. Это я подробно рассматривать не буду. Оно уже описано тут.

На RB751G-2HnD создадим и настроим VirtualAP.

Заходим в раздел Wireless->Security Profiles и жмём кнопку Add New. Задаём имя профиля и пароль на нашу будущую виртуальную точку доступа.

Второй роутер (hAP Lite) находится в гостиной. Именно для него и создаётся сеть. Поэтому профиль я назвал gostinnaya:

Далее создаём саму виртуальную точку доступа. Для этого заходим в Wireless->Interfaces и выбираем Add New->VirtualAP Указываем ранее созданный профиль и задаём мастер интерфейс по имени существующего беспроводного адаптера (у меня это wlan1).

После этого в списке беспроводных интерфейсов помимо wlan1 появится виртуальный интерфейс gostinnaya.

Нужно сделать сетевой мост, состоящий из интерфейсов:

Для этого в разделе Bridge, нажмём Add New и заполним параметры. NAS находится на балконе, поэтому сетевой интерфейс я назвал bridge_balcon and gostinnaya_wi-fi

После чего у нас появится новый виртуальный интерфейс (у меня это bridge_balcon and gostinnaya_wi-fi).

Теперь нужно назначить какие реальные интерфейсы будут ассоциированы с созданным мостом. Заходим в Bridge->Ports, нажмём Add New. Выбираем нужный Ether (у меня ether3-slave-local). Снова жмёж Add New и выбираем ранее созданный VirtualAP интерфейс (у меня gostinnaya). Теперь оба выбранных интерфейса будут отображены во вкладке Ports

Настройка на RB751G-2HnD завершена.

hAP Lite я настраивал таким образом, чтоб любое оборудование, подключённое к любому Ethernet-порту оказывалось в сети 192.168.3.0/24. Т.е. мне нужно создать сетевой мост, состоящий из всех Ethernet-портов + беспроводного соединения (через которое hAP Lite будет подключаться к RB751G-2HnD). Т.о. hAP Lite превращается в коммутатор. И будет иметь свой адрес в сетке 192.168.3.0/24.

У hAP Lite были заводские настройки, которые нужно изменить.

В IP->Firewall->NAT деактивируем правило сетевого маскарадинга

В IP->DHCP Server->DHCP удаляем (или делаем неактивным) существующую по-умолчанию настройку раздачи по DHCP:

Теперь нужно настроить получение адреса самому hAP Lite от его сородича (RB751G-2HnD) по DHCP. В IP->DHCP Client->DHCP Client нажмём Add New и зададим интерфейс сетевого моста (у меня bridge-local).

В сетевой мост пока не входит Ether1 — такова заводская настройка. Добавить его можно так. Зайти в Interfaces, кликнуть на Ether1 и в поле Master Port выбрать ether2-master-local

Настройка в Wireless->Security Profiles производится аналогично тому как было на RB751G-2HnD. После этого во вкладке Wireless->Interfaces настроить существующий беспроводной интерфейс (у меня wlan1):

Если всё задано верно, то после настройки здесь же вы увидите строчку «connected to ess».

Далее в Bridge->Ports, нажмём Add New и выбираем только что настроенный беспроводной интерфейс (у меня wlan1)

При этом на MikroTik hap Lite к существующему по-умолчанию bridge-local (который создался при зажатии reset на устройстве для сброса в дефолтные настройки) добавил wlan1 и убрал DHCP сервер.

На hAP в настройках wlan1 поменять Mode со значения «station» на «Station bridge» или «Station pseudobridge». Работают оба варианта.

Настойки сетевого моста на hap Lite:

В итоге оборудование корректно получило настройки по DHCP из сети 192.168.3.0/24. NAS и Comp видят друг друга прекрасно.

На момент настроек на всех Mikrotik была прошивка RouterOS 6.29.1. Конфигурация прекрасно себя чувствует на RouterOS 6.33.5 (последняя доступная на текущий момент).

Как я указывал в самом начале, средняя скорость между микротиками за 5 мин составила 220 Мбит/с (по данным утилиты ping test. Приведу ещё несколько цифр. Все тесты проходили без неуправлемого свитча, который показан на самом первом рисунке.

Средняя скорость между RB751G-2HnD и оборудованием за hAP lite (медиапроигрыватель): 54 МБит/с. Казалось бы — серьёзное падение скорости при транзите через hAP lite. На самом деле, не всё так плохо: у hAP lite порт Ethernet в настройках показывает скорость 100 МБит/с. Скорость между hAP lite и оборудованием за ним ((медиапроигрыватель) 85 МБит/с. Может, кого-то не устроит и такое падение в скорости. Но мне этого канала хватает, чтобы медиапроигрыватель показывал фильмы с NAS, средний размер которых 30-45 Гб.

UPD

Это был мой первый опыт создания беспроводного моста не только на Mikrotik, а в принципе. И я с первого раза был близок к рабочему решению. Вмешался досадный нюанс, забравший много времени и нервов. hAP в настройках wlan1 позиция Mode была установлена в «station». После того как поменял на «Station bridge» или «Station pseudobridge» всё починилось. Подробнее о проблеме и её проявлении тут.

В прошлый статье остановились на том что, мы собрали MikroTik в единую сеть, обойдя NAT с помощью "облачного" сервера. Далее, в данной статье, мы настроим связность между нашими площадками, да так чтобы казалось, как будто мы их подключили прямым кабелем (L2). Мы должны получить L2VPN. Должно получиться, что-то вроде этого:

Все настройки буду показывать, по возможности, через Web интерфейс, так как считаю, что это более нагляднее и позволяет повторить их даже неопытному пользователю. Поэтому будет много картинок, и как их правильно разместить их в статье, чтобы не потерять нить - я не знаю. Поэтому прошу понять и простить.

Настройка MikroTik

Если вам не нужно соединять MikroTik с другим оборудованием с помощью trunk порта, а просто, грубо говоря, соединить два компьютера вместе, то пользуйтесь настройками от Mik_1.

Mik_1

Заходим в Web интерфейс

Создадим, тот самый L2 туннель, с целью объединения двух сетей (site-to-site VPN). В MikroTik это EoIP - очень удобная штука и легко настраивается.

Основная информация, это что протокол EoIP инкапсулирует кадры Ethernet в пакеты GRE (IP-протокол номер 47) (как и PPTP) и отправляет их на удаленную сторону туннеля EoIP - не забываем это!

И так приступим:

Слева выбираем Interface, далее вкладка EoIP Tunnel, нажимаем Add New

В строке Name, присваиваем произвольное имя (тут мы сделаем как показано в схеме). В строке Remote Address, указываем IP адрес клиента MikroTik, который подключен у нас в головном офисе. В строке Tunnel ID, произвольный ID номер (в данном примере был взят данный номер, для удобства, и схож с VLAN), ну и конечно же OK (далее я это не буду упомянуть, я думаю и так понятно, что нужно подтверждать, то что мы делаем)

Далее нам необходимо связать интерфейс, в который подключено наше оборудование (ПК, маршрутизатор, . ), с созданным туннелем. Для этого создаем сетевой мост (Bridge).

И так приступим:

Далее слева выбираем Bridge, после вкладка Bridge, и нажимаем Add New

Задаем ему произвольное имя в строке Name.

Далее, привязываем интерфейс и туннель с данным Bridge. Для этого выбираем вкладку Ports и нажимаем Add New.

Привязываем туннель с Bridge. В строке Interface выбираем EoIP_1, туннель который ранее был создан. В строке Bridge выбираем bridge_eoip.

Далее по такому же принципу необходимо связать интерфейс, в который подключено наше оборудование (ПК, маршрутизатор, . )

Привязываем интерфейс с Bridge. В строке Interface выбираем интерфейс, в который подключено наше оборудование (ПК, маршрутизатор, . ), в данной схеме подключение осуществляется в интерфейсе ether3. В строке Bridge выбираем bridge_eoip.

Получаем что-то вроде этого, как показано выше на рисунке.

С настройками MikroTik, который находиться на удаленной площадке, закончили. По аналогии настраиваем все другие, которые будут подключаться к нашему центральному офису

Переходим к настройке MikroTik, который находиться в центральном офисе.

Mik_OFFICE

По аналогии с Mik_1, настраиваем EoIP туннели.

В строке Name, присваиваем произвольное имя (тут мы сделаем как показано в схеме). В строке Remote Address, указываем IP адрес клиента MikroTik, который подключен у нас в удалённом офисе. В строке Tunnel ID, указываем тот ID номер, тот который был указан у нас в удалённом офисе (в данном примере был взят данный номер, для удобства, он схож с VLAN).

Для других удалённых офисов делаем по аналогии.

В данном примере, для OFFICE_2, где MikroTik под именем Mik_2, мы указываем: Name: EoIP_2, Remote Address: 10.7.0.4, Tunnel ID: 222.

В итоге должно получиться, что-то вроде этого, как показано на рисунке выше.

Далее нам необходимо связать интерфейс, в который подключено наше оборудование (ПК, маршрутизатор, . ), с созданными туннелями. Так как у нас удаленных точек будет много, мы все их заведем на маршрутизатор CISCO и свяжем с MikroTik - trunk портом. Для этого создаем сетевой мост (Bridge) с возможностью "пропускания" VLAN'ов.

И так приступим:

Cлева выбираем Bridge, после вкладка Bridge, и нажимаем Add New. Далее задаем ему произвольное имя в строке Name. И после обязательно ставим галочку VLAN Filtering, что означает, что данный сетевой мост будет пропускать VLAN.

Далее, привязываем интерфейс и туннели (с удаленных офисов) с данным Bridge. Для этого выбираем вкладку Ports и нажимаем Add New. В строке Interface выбираем EoIP_1, туннель который ранее был создан. В строке Bridge выбираем bridge_trunk. И после обязательно в строке PVID указываем номер VLAN.

Для других удалённых офисов делаем по аналогии.

В данном примере, для OFFICE_2, где MikroTik под именем Mik_2, мы указываем: Interface: EoIP_2, Bridge: bridge_trunk, PVID: 222.

Далее по такому же принципу необходимо связать интерфейс, в который подключено наше оборудование (ПК, маршрутизатор, . )

Далее привязываем интерфейс с Bridge. В строке Interface выбираем интерфейс, в который подключено наше оборудование (ПК, маршрутизатор, . ), в данной схеме подключение осуществляется на интерфейсе ether3. В строке Bridge выбираем bridge_trunk. Так интерфейсе ether3 - trunk, в строке PVID указываем 1.

В итоге должно получиться, что-то вроде этого, как показано на рисунке выше.

Теперь нам необходимо правильно настроить access trunk порты (в MikroTik это - tagged и untagged), так как при добавлении по умолчанию, они настроены не правильно.

Заходим в вкладке VLANs, и нажимаем Add New.

Далее, для VLAN: 111. Строка VLAN IDs: 111, строка Tagged: bridge_trunk и ether3, в строке Untagged: EoIP_1

Для VLAN: 222. Строка VLAN IDs: 222, строка Tagged: bridge_trunk и ether3, в строке Untagged: EoIP_2

В итоге должно получиться, что-то вроде этого, как показано на рисунке выше.

Все, настройка данного MikroTik закончена.

FireWall на всех MikroTik

Теперь, как я и писал выше, мы знаем, что протокол EoIP инкапсулирует кадры Ethernet в пакеты GRE (IP-протокол номер 47), нам необходимо на FireWall открыть данный порт на интерфейсе, на котором "висит" WireGuard. Этого нужно для того, чтобы бы у нас EoIP туннели заработали.

Для этого, заходим в IP -> Firewall -> Add New.

У меня, данное правило, через Web интерфейс не удалось добавить, поэтому пришлось его добавлять, через консоль:

Мин. настройка оборудования в цен. офисе (на базе CISCO)

Теперь настроим маршрутизатор (R_OFFICE) и коммутатор (SW_OFFICE) согласно схемы:

Маршрутизатор (R_OFFICE) CISCO:

Настроим trunk порт смотрящий в сторону наших офисов, т.е. в сторону нашего MikroTik:

Далее, настроим trunk порт смотрящий в сторону сети нашего офиса, т.е. в сторону нашего коммутатора (SW_OFFICE):

Коммутатор (SW_OFFICE) CISCO:

Настроим trunk порт смотрящий в сторону маршрутизатора (R_OFFICE):

Настроим access порт для абонента:

Ну что же, теперь давайте подключим абонентов к оборудованию со всех сторон, зададим им IP адреса, согласно схемы и проверим!

Ура! Все заработало!

В итоге мы получили L2VPN, на базе WireGuard, который позволил нам связать наши удаленные точки. Так же это можно использовать, если вы используете СИМ карты, которые находятся за NAT и получают динамические IP адреса.

Читайте также: