Как связать групповую политику с группой

Обновлено: 24.04.2024

В предыдущей части данной статьи, вы узнали о средстве, при помощи которого корпорация Microsoft позволяет рационально управлять всей инфраструктурой вашего предприятия, начиная от незначительных подразделений и групп, и заканчивая сайтами и доменами, а именно об оснастке «Управление групповой политикой». Вы узнали о том, как можно открыть данную оснастку, а также о создании, редактировании и удалении объектов групповой политики. Для правильного управления вашей организации одного лишь создания объектов GPO недостаточно, так как объект групповой политики – это только набор параметров настроек конфигурации пользователя или компьютера, которые обрабатываются расширениями клиентской стороны (Client-Side Extension - CSE). Чтобы ваши объекты GPO распространялись на клиентов, нужно настраивать связи объектов групповых политик с сайтами, доменами или подразделениями. В этой статье вы узнаете о связях объектов групповых политик.

Связывание объектов GPO

Как было указано ранее, для правильного управления клиентов, объекты групповых политик должны быть настроены на определенные параметры политик и связаны с доменом, сайтом или подразделением Active Directory. Также вы можете указать определенную группу или пользователей, предназначенных для области применения указанного GPO. Вы можете сначала создать все нужные для вас объекты GPO в контейнере «Объекты групповой политики», а потом их связать с нужными подразделениями, доменами или сайтами.

Необходимо помнить, что объект групповой политики, который связан с сайтом, влияет на все компьютеры в указанном сайте независимо от домена, которому принадлежат ваши компьютеры. В связи с этим, для того чтобы применить указанные настройки объектов групповых политик к множеству доменов в лесу, можно связать объекты GPO с сайтом. Такие объекты будут храниться на контроллерах домена. Для создания и привязки объектов групповых политик, у вашей доменной учетной записи должны быть соответствующие права. По умолчанию, за создание и управление объектов GPO отвечают только пользователи, которые входят в группы администраторов домена, администраторов предприятия и владельцев-создателей объектов групповой политики.

Для того чтобы связать существующий объект групповой политики, выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создана связь с существующим объектом групповой политики;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики»;

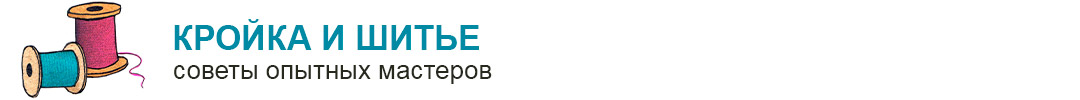

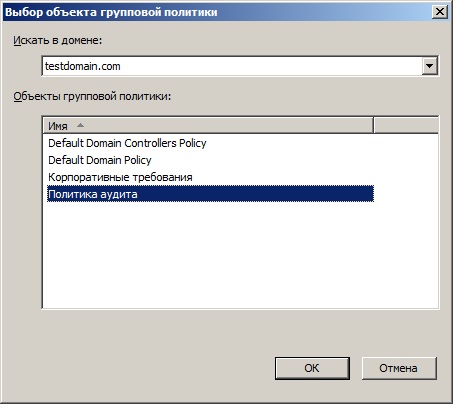

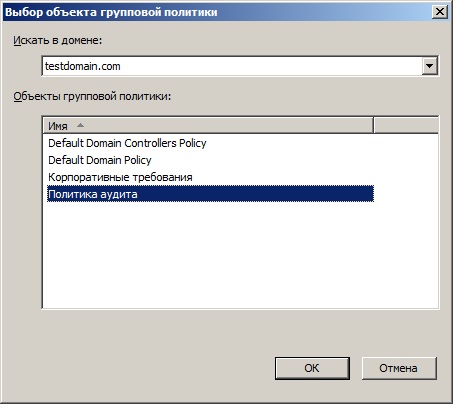

- В диалоговом окне «Выбор объекта групповой политики» выделите объект GPO, который хотите привязать к своему подразделению и нажмите на кнопку «ОК», как показано ниже:

Рис. 1. Диалоговое окно «Выбор объекта групповой политики»

Также у вас есть возможность привязать к домену, сайту или подразделению еще не существующий объект групповой политики. В этом случае, помимо связи вам также предстоит создание нового объекта GPO. Для этого выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создан и привязан новый объект групповых политик;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать объект групповой политики в этом домене и связать его…»;

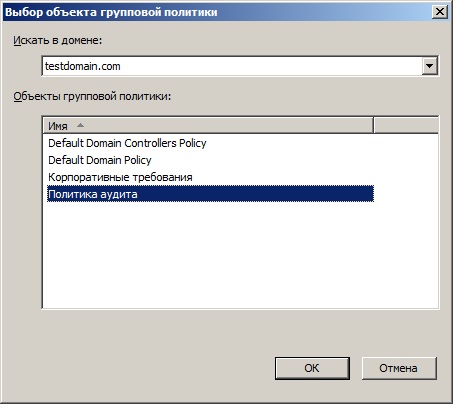

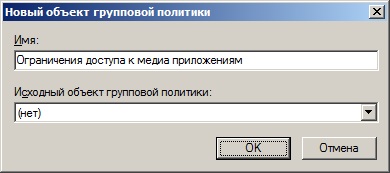

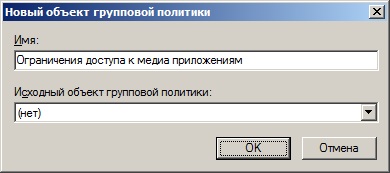

- В диалоговом окне «Новый объект групповой политики» введите название нового объекта, например, «Ограничения доступа к медиа приложениям» и нажмите на кнопку «ОК»;

Рис. 2. Создание нового объекта групповой политики вместе со связью

Один объект групповой политики вы можете одновременно связать с несколькими подразделениями, доменами или сайтами. Если вы измените конфигурацию связанного объекта групповой политики, все изменения будут применяться для указанной вами области действия GPO. Связь объекта групповой политики обозначена небольшой стрелочкой на значке объекта групповой политики. Настройки конфигурации объектов групповых политик не применяются к тем пользователям или компьютерам вашей организации, на которые не распространяется область действия объектов групповых политик. Область действия GPO – это совокупность пользователей и компьютеров, к которым применяются параметры GPO.

Начальная область действия объекта групповой политики назначается при привязке данного объекта к указанному контейнеру. Для того чтобы увидеть контейнеры, к которым привязан существующий объект, выберите данный объект групповой политики и перейдите на вкладку «Область», как показано на следующей иллюстрации:

Рис. 3. Область действия объекта групповой политики

Вы можете просмотреть все измененные параметры политик для конкретного объекта групповой политики. Для этого выполните следующие действия:

- В консоли управления групповой политикой выберите объект групповой политики;

- Перейдите на вкладку «Параметры»;

- В отобразившемся отчете разверните параметры политик, которые хотите просмотреть. После нажатия на ссылку «Показать все», будут отображены все измененные параметры данного объекта GPO

Рис. 4. Параметры объекта групповой политики

Принудительные связи объектов групповых политик

При создании связей объектов групповых политик для некоторых контейнеров у вас могут возникнуть конфликты параметров политик. Скажем, для подразделения «Группы» у вас есть три связанных объекта GPO и в двух из них указаны разные значения одного и того же параметра политики. Например, в объекте групповой политики «Ограничение доступа к медиа приложениям» для политики «Не запускать Windows Media Center» установлено значение «Включено», а в объекте «Конфигурация конференц-зала» - наоборот, установлено значение «Отключено». В этом случае указывается параметр политики, который будет применен к клиентам при помощи приоритета объектов GPO, причем объект с более высоким уровнем приоритета будет иметь преимущество над теми объектами групповой политики, чьи приоритеты ниже.

Приоритеты можно найти в консоли «Управление групповой политикой» на вкладке «Наследование групповой политики» для выбранного контейнера, как показано ниже:

Рис. 5. Наследование групповой политики

На предыдущей иллюстрации видно, что на подразделение «Группы» распространяются четыре объекта групповых политик, причем у объекта групповой политики с наименьшим значением самый высокий приоритет. Т.е., в данном случае, значения параметров политик объекта групповой политики «Политика аудита» доминирует над всеми остальными объектами GPO для данного подразделения. Но если в объекте групповой политики с наивысшим приоритетом значение для какого-либо параметра не задано, то будут применяться параметры политики с объекта групповой политики с более низким приоритетом. Наследование и делегирование групповых политик будут подробно рассмотрены в одной из следующих статей.

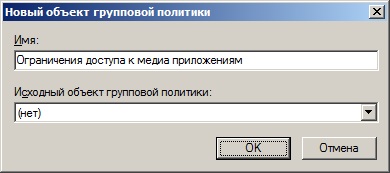

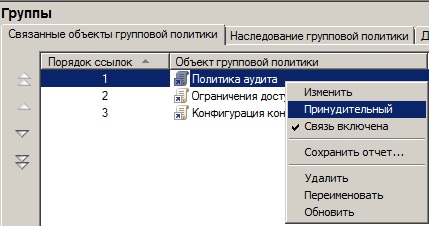

Оснастка «Управление групповой политикой» позволяет включать принудительную связь объекта групповой политики. При включении принудительной связи для объекта групповой политики, данный объект получит наивысший приоритет по отношению к остальным объектам, как выбранного контейнера, так и для всех дочерних. Для того чтобы установить принудительную связь для объекта групповой политики, выполните следующие действия:

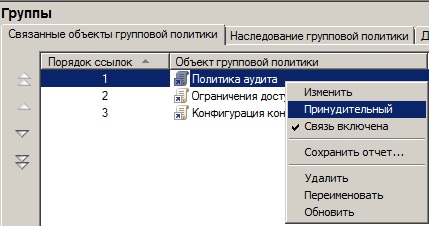

- Выберите контейнер, к которому привязаны несколько объектов групповых политик;

- Перейдите на вкладку «Связанные объекты групповой политики», выберите объект, для которого хотите установить принудительную связь, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Принудительный»;

Рис. 6. Установка принудительной связи

Рис. 7. Принудительная связь объекта групповой политики

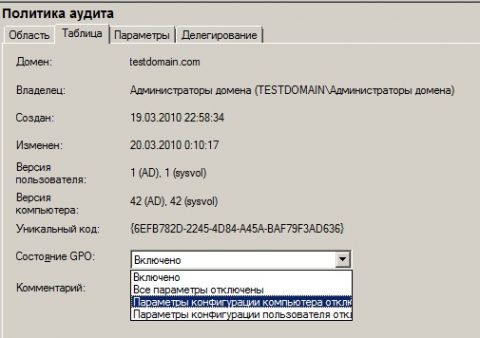

Отключение объектов групповых политик

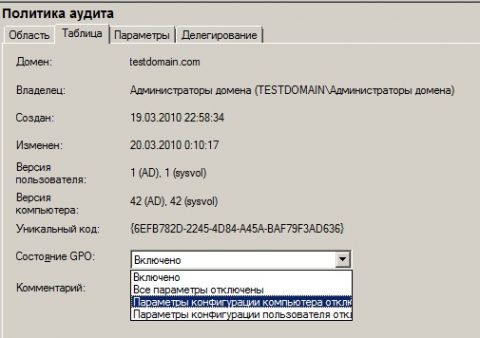

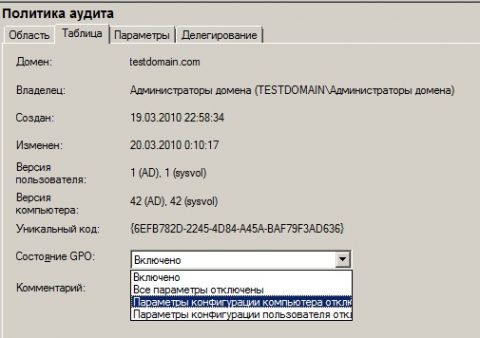

При необходимости, для определенного объекта групповой политики вы можете запретить изменение параметров политик для узлов «Конфигурация компьютера» или «Конфигурация пользователя» средствами изменения состояния объекта GPO. Для этого выберите объект групповой политики, перейдите на вкладку «Таблица» и из раскрывающегося списка «Состояние GPO» выберите один из следующих параметров:

Рис. 8. Выбор состояния объекта групповой политики

- Включено. При указании данного параметра при обновлении политик GPO обрабатываются как конфигурация компьютера, так и конфигурация пользователя. Данный параметр установлен для всех объектов групповых политик по умолчанию;

- Все параметры отключены. При выборе данного параметра, объект групповой политики не будет обрабатываться;

- Параметры конфигурации компьютера отключены. В этом случае, во время обновления политик GPO, будут обрабатываться только политики конфигурации пользователя. В свою очередь, параметры конфигурации компьютера будут отключены;

- Параметры конфигурации пользователя отключены. В этом случае, во время обновления политик GPO, будут обрабатываться только политики конфигурации компьютера. В свою очередь, параметры конфигурации пользователя будут отключены;

Установить состояние объектов групповых политик вы можете и другим методом. Для этого разверните контейнер «Объекты групповой политики», выберите объект и нажмите на нем правой кнопкой мыши. В контекстном меню выберите команду «Состояние объекта групповой политики» и установите требуемое состояние. Но в этом случае состояние объектов групповой политики будет установлено для всех подразделений, для которых в дальнейшем будет создана связь с данным объектом GPO.

Отключение связи

Если вы случайно неправильно создали связь для объекта групповой политики, не стоит волноваться. Всегда такую связь можно удалить без нанесения ущерба самому объекту групповой политики. После удаления связи, объект GPO из контейнера «Объекты групповой политики» остается. Вы можете полностью удалить связь или отключить ее. Для удаления связи объекта групповой политики, выполните следующие действия:

- Откройте контейнер, для которого вам нужно удалить объект GPO;

- Выберите удаляемый объект групповой политики и нажмите на нем правой кнопкой мыши и в контекстном меню выберите команду «Удалить»;

- В диалоговом окне «Управление групповой политикой» нажмите на кнопку «ОК».

Для того чтобы отключить объект групповой политики выберите отключаемый объект GPO и из контекстного меню снимите флажок с команды «Связь включена». После того как вы отключите связь объекта GPO, изменится и его область действия, которая больше не будет применяться для данного контейнера до тех пор, пока вы самостоятельно не включите ее. При отключении связи, значок данного объекта выглядит более прозрачным.

Заключение

В этой статье описаны методы привязки объектов групповых политик к сайтам, доменам и подразделениям вашей организации. Вы узнали о том, как можно связать существующий объект GPO с любым контейнером вашего предприятия, а также как можно создать для конкретного контейнера новый связанный объект групповой политики. Кроме того, вы ознакомились с понятием принудительных связей объектов групповых политик и научились отключать и удалять связанные объекты GPO. В следующей статье вы сможете подробно ознакомиться с понятиями наследования и делегирования объектов групповых политик.

В предыдущей части данной статьи, вы узнали о средстве, при помощи которого корпорация Microsoft позволяет рационально управлять всей инфраструктурой вашего предприятия, начиная от незначительных подразделений и групп, и заканчивая сайтами и доменами, а именно об оснастке «Управление групповой политикой». Вы узнали о том, как можно открыть данную оснастку, а также о создании, редактировании и удалении объектов групповой политики. Для правильного управления вашей организации одного лишь создания объектов GPO недостаточно, так как объект групповой политики – это только набор параметров настроек конфигурации пользователя или компьютера, которые обрабатываются расширениями клиентской стороны (Client-Side Extension - CSE). Чтобы ваши объекты GPO распространялись на клиентов, нужно настраивать связи объектов групповых политик с сайтами, доменами или подразделениями. В этой статье вы узнаете о связях объектов групповых политик.

Связывание объектов GPO

Как было указано ранее, для правильного управления клиентов, объекты групповых политик должны быть настроены на определенные параметры политик и связаны с доменом, сайтом или подразделением Active Directory. Также вы можете указать определенную группу или пользователей, предназначенных для области применения указанного GPO. Вы можете сначала создать все нужные для вас объекты GPO в контейнере «Объекты групповой политики», а потом их связать с нужными подразделениями, доменами или сайтами.

Необходимо помнить, что объект групповой политики, который связан с сайтом, влияет на все компьютеры в указанном сайте независимо от домена, которому принадлежат ваши компьютеры. В связи с этим, для того чтобы применить указанные настройки объектов групповых политик к множеству доменов в лесу, можно связать объекты GPO с сайтом. Такие объекты будут храниться на контроллерах домена. Для создания и привязки объектов групповых политик, у вашей доменной учетной записи должны быть соответствующие права. По умолчанию, за создание и управление объектов GPO отвечают только пользователи, которые входят в группы администраторов домена, администраторов предприятия и владельцев-создателей объектов групповой политики.

Для того чтобы связать существующий объект групповой политики, выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создана связь с существующим объектом групповой политики;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики»;

- В диалоговом окне «Выбор объекта групповой политики» выделите объект GPO, который хотите привязать к своему подразделению и нажмите на кнопку «ОК», как показано ниже:

Рис. 1. Диалоговое окно «Выбор объекта групповой политики»

Также у вас есть возможность привязать к домену, сайту или подразделению еще не существующий объект групповой политики. В этом случае, помимо связи вам также предстоит создание нового объекта GPO. Для этого выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создан и привязан новый объект групповых политик;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать объект групповой политики в этом домене и связать его…»;

- В диалоговом окне «Новый объект групповой политики» введите название нового объекта, например, «Ограничения доступа к медиа приложениям» и нажмите на кнопку «ОК»;

Рис. 2. Создание нового объекта групповой политики вместе со связью

Один объект групповой политики вы можете одновременно связать с несколькими подразделениями, доменами или сайтами. Если вы измените конфигурацию связанного объекта групповой политики, все изменения будут применяться для указанной вами области действия GPO. Связь объекта групповой политики обозначена небольшой стрелочкой на значке объекта групповой политики. Настройки конфигурации объектов групповых политик не применяются к тем пользователям или компьютерам вашей организации, на которые не распространяется область действия объектов групповых политик. Область действия GPO – это совокупность пользователей и компьютеров, к которым применяются параметры GPO.

Начальная область действия объекта групповой политики назначается при привязке данного объекта к указанному контейнеру. Для того чтобы увидеть контейнеры, к которым привязан существующий объект, выберите данный объект групповой политики и перейдите на вкладку «Область», как показано на следующей иллюстрации:

Рис. 3. Область действия объекта групповой политики

Вы можете просмотреть все измененные параметры политик для конкретного объекта групповой политики. Для этого выполните следующие действия:

- В консоли управления групповой политикой выберите объект групповой политики;

- Перейдите на вкладку «Параметры»;

- В отобразившемся отчете разверните параметры политик, которые хотите просмотреть. После нажатия на ссылку «Показать все», будут отображены все измененные параметры данного объекта GPO

Рис. 4. Параметры объекта групповой политики

Принудительные связи объектов групповых политик

При создании связей объектов групповых политик для некоторых контейнеров у вас могут возникнуть конфликты параметров политик. Скажем, для подразделения «Группы» у вас есть три связанных объекта GPO и в двух из них указаны разные значения одного и того же параметра политики. Например, в объекте групповой политики «Ограничение доступа к медиа приложениям» для политики «Не запускать Windows Media Center» установлено значение «Включено», а в объекте «Конфигурация конференц-зала» - наоборот, установлено значение «Отключено». В этом случае указывается параметр политики, который будет применен к клиентам при помощи приоритета объектов GPO, причем объект с более высоким уровнем приоритета будет иметь преимущество над теми объектами групповой политики, чьи приоритеты ниже.

Приоритеты можно найти в консоли «Управление групповой политикой» на вкладке «Наследование групповой политики» для выбранного контейнера, как показано ниже:

Рис. 5. Наследование групповой политики

На предыдущей иллюстрации видно, что на подразделение «Группы» распространяются четыре объекта групповых политик, причем у объекта групповой политики с наименьшим значением самый высокий приоритет. Т.е., в данном случае, значения параметров политик объекта групповой политики «Политика аудита» доминирует над всеми остальными объектами GPO для данного подразделения. Но если в объекте групповой политики с наивысшим приоритетом значение для какого-либо параметра не задано, то будут применяться параметры политики с объекта групповой политики с более низким приоритетом. Наследование и делегирование групповых политик будут подробно рассмотрены в одной из следующих статей.

Оснастка «Управление групповой политикой» позволяет включать принудительную связь объекта групповой политики. При включении принудительной связи для объекта групповой политики, данный объект получит наивысший приоритет по отношению к остальным объектам, как выбранного контейнера, так и для всех дочерних. Для того чтобы установить принудительную связь для объекта групповой политики, выполните следующие действия:

- Выберите контейнер, к которому привязаны несколько объектов групповых политик;

- Перейдите на вкладку «Связанные объекты групповой политики», выберите объект, для которого хотите установить принудительную связь, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Принудительный»;

Рис. 6. Установка принудительной связи

Рис. 7. Принудительная связь объекта групповой политики

Отключение объектов групповых политик

При необходимости, для определенного объекта групповой политики вы можете запретить изменение параметров политик для узлов «Конфигурация компьютера» или «Конфигурация пользователя» средствами изменения состояния объекта GPO. Для этого выберите объект групповой политики, перейдите на вкладку «Таблица» и из раскрывающегося списка «Состояние GPO» выберите один из следующих параметров:

Рис. 8. Выбор состояния объекта групповой политики

- Включено. При указании данного параметра при обновлении политик GPO обрабатываются как конфигурация компьютера, так и конфигурация пользователя. Данный параметр установлен для всех объектов групповых политик по умолчанию;

- Все параметры отключены. При выборе данного параметра, объект групповой политики не будет обрабатываться;

- Параметры конфигурации компьютера отключены. В этом случае, во время обновления политик GPO, будут обрабатываться только политики конфигурации пользователя. В свою очередь, параметры конфигурации компьютера будут отключены;

- Параметры конфигурации пользователя отключены. В этом случае, во время обновления политик GPO, будут обрабатываться только политики конфигурации компьютера. В свою очередь, параметры конфигурации пользователя будут отключены;

Установить состояние объектов групповых политик вы можете и другим методом. Для этого разверните контейнер «Объекты групповой политики», выберите объект и нажмите на нем правой кнопкой мыши. В контекстном меню выберите команду «Состояние объекта групповой политики» и установите требуемое состояние. Но в этом случае состояние объектов групповой политики будет установлено для всех подразделений, для которых в дальнейшем будет создана связь с данным объектом GPO.

Отключение связи

Если вы случайно неправильно создали связь для объекта групповой политики, не стоит волноваться. Всегда такую связь можно удалить без нанесения ущерба самому объекту групповой политики. После удаления связи, объект GPO из контейнера «Объекты групповой политики» остается. Вы можете полностью удалить связь или отключить ее. Для удаления связи объекта групповой политики, выполните следующие действия:

- Откройте контейнер, для которого вам нужно удалить объект GPO;

- Выберите удаляемый объект групповой политики и нажмите на нем правой кнопкой мыши и в контекстном меню выберите команду «Удалить»;

- В диалоговом окне «Управление групповой политикой» нажмите на кнопку «ОК».

Для того чтобы отключить объект групповой политики выберите отключаемый объект GPO и из контекстного меню снимите флажок с команды «Связь включена». После того как вы отключите связь объекта GPO, изменится и его область действия, которая больше не будет применяться для данного контейнера до тех пор, пока вы самостоятельно не включите ее. При отключении связи, значок данного объекта выглядит более прозрачным.

Заключение

В этой статье описаны методы привязки объектов групповых политик к сайтам, доменам и подразделениям вашей организации. Вы узнали о том, как можно связать существующий объект GPO с любым контейнером вашего предприятия, а также как можно создать для конкретного контейнера новый связанный объект групповой политики. Кроме того, вы ознакомились с понятием принудительных связей объектов групповых политик и научились отключать и удалять связанные объекты GPO. В следующей статье вы сможете подробно ознакомиться с понятиями наследования и делегирования объектов групповых политик.

В предыдущей части данной статьи, вы узнали о средстве, при помощи которого корпорация Microsoft позволяет рационально управлять всей инфраструктурой вашего предприятия, начиная от незначительных подразделений и групп, и заканчивая сайтами и доменами, а именно об оснастке «Управление групповой политикой». Вы узнали о том, как можно открыть данную оснастку, а также о создании, редактировании и удалении объектов групповой политики. Для правильного управления вашей организации одного лишь создания объектов GPO недостаточно, так как объект групповой политики – это только набор параметров настроек конфигурации пользователя или компьютера, которые обрабатываются расширениями клиентской стороны (Client-Side Extension - CSE). Чтобы ваши объекты GPO распространялись на клиентов, нужно настраивать связи объектов групповых политик с сайтами, доменами или подразделениями. В этой статье вы узнаете о связях объектов групповых политик.

Связывание объектов GPO

Как было указано ранее, для правильного управления клиентов, объекты групповых политик должны быть настроены на определенные параметры политик и связаны с доменом, сайтом или подразделением Active Directory. Также вы можете указать определенную группу или пользователей, предназначенных для области применения указанного GPO. Вы можете сначала создать все нужные для вас объекты GPO в контейнере «Объекты групповой политики», а потом их связать с нужными подразделениями, доменами или сайтами.

Необходимо помнить, что объект групповой политики, который связан с сайтом, влияет на все компьютеры в указанном сайте независимо от домена, которому принадлежат ваши компьютеры. В связи с этим, для того чтобы применить указанные настройки объектов групповых политик к множеству доменов в лесу, можно связать объекты GPO с сайтом. Такие объекты будут храниться на контроллерах домена. Для создания и привязки объектов групповых политик, у вашей доменной учетной записи должны быть соответствующие права. По умолчанию, за создание и управление объектов GPO отвечают только пользователи, которые входят в группы администраторов домена, администраторов предприятия и владельцев-создателей объектов групповой политики.

Для того чтобы связать существующий объект групповой политики, выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создана связь с существующим объектом групповой политики;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики»;

- В диалоговом окне «Выбор объекта групповой политики» выделите объект GPO, который хотите привязать к своему подразделению и нажмите на кнопку «ОК», как показано ниже:

Рис. 1. Диалоговое окно «Выбор объекта групповой политики»

Также у вас есть возможность привязать к домену, сайту или подразделению еще не существующий объект групповой политики. В этом случае, помимо связи вам также предстоит создание нового объекта GPO. Для этого выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создан и привязан новый объект групповых политик;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать объект групповой политики в этом домене и связать его…»;

- В диалоговом окне «Новый объект групповой политики» введите название нового объекта, например, «Ограничения доступа к медиа приложениям» и нажмите на кнопку «ОК»;

Рис. 2. Создание нового объекта групповой политики вместе со связью

Один объект групповой политики вы можете одновременно связать с несколькими подразделениями, доменами или сайтами. Если вы измените конфигурацию связанного объекта групповой политики, все изменения будут применяться для указанной вами области действия GPO. Связь объекта групповой политики обозначена небольшой стрелочкой на значке объекта групповой политики. Настройки конфигурации объектов групповых политик не применяются к тем пользователям или компьютерам вашей организации, на которые не распространяется область действия объектов групповых политик. Область действия GPO – это совокупность пользователей и компьютеров, к которым применяются параметры GPO.

Начальная область действия объекта групповой политики назначается при привязке данного объекта к указанному контейнеру. Для того чтобы увидеть контейнеры, к которым привязан существующий объект, выберите данный объект групповой политики и перейдите на вкладку «Область», как показано на следующей иллюстрации:

Рис. 3. Область действия объекта групповой политики

Вы можете просмотреть все измененные параметры политик для конкретного объекта групповой политики. Для этого выполните следующие действия:

- В консоли управления групповой политикой выберите объект групповой политики;

- Перейдите на вкладку «Параметры»;

- В отобразившемся отчете разверните параметры политик, которые хотите просмотреть. После нажатия на ссылку «Показать все», будут отображены все измененные параметры данного объекта GPO

Рис. 4. Параметры объекта групповой политики

Принудительные связи объектов групповых политик

При создании связей объектов групповых политик для некоторых контейнеров у вас могут возникнуть конфликты параметров политик. Скажем, для подразделения «Группы» у вас есть три связанных объекта GPO и в двух из них указаны разные значения одного и того же параметра политики. Например, в объекте групповой политики «Ограничение доступа к медиа приложениям» для политики «Не запускать Windows Media Center» установлено значение «Включено», а в объекте «Конфигурация конференц-зала» - наоборот, установлено значение «Отключено». В этом случае указывается параметр политики, который будет применен к клиентам при помощи приоритета объектов GPO, причем объект с более высоким уровнем приоритета будет иметь преимущество над теми объектами групповой политики, чьи приоритеты ниже.

Приоритеты можно найти в консоли «Управление групповой политикой» на вкладке «Наследование групповой политики» для выбранного контейнера, как показано ниже:

Рис. 5. Наследование групповой политики

На предыдущей иллюстрации видно, что на подразделение «Группы» распространяются четыре объекта групповых политик, причем у объекта групповой политики с наименьшим значением самый высокий приоритет. Т.е., в данном случае, значения параметров политик объекта групповой политики «Политика аудита» доминирует над всеми остальными объектами GPO для данного подразделения. Но если в объекте групповой политики с наивысшим приоритетом значение для какого-либо параметра не задано, то будут применяться параметры политики с объекта групповой политики с более низким приоритетом. Наследование и делегирование групповых политик будут подробно рассмотрены в одной из следующих статей.

Оснастка «Управление групповой политикой» позволяет включать принудительную связь объекта групповой политики. При включении принудительной связи для объекта групповой политики, данный объект получит наивысший приоритет по отношению к остальным объектам, как выбранного контейнера, так и для всех дочерних. Для того чтобы установить принудительную связь для объекта групповой политики, выполните следующие действия:

- Выберите контейнер, к которому привязаны несколько объектов групповых политик;

- Перейдите на вкладку «Связанные объекты групповой политики», выберите объект, для которого хотите установить принудительную связь, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Принудительный»;

Рис. 6. Установка принудительной связи

Рис. 7. Принудительная связь объекта групповой политики

Отключение объектов групповых политик

При необходимости, для определенного объекта групповой политики вы можете запретить изменение параметров политик для узлов «Конфигурация компьютера» или «Конфигурация пользователя» средствами изменения состояния объекта GPO. Для этого выберите объект групповой политики, перейдите на вкладку «Таблица» и из раскрывающегося списка «Состояние GPO» выберите один из следующих параметров:

Рис. 8. Выбор состояния объекта групповой политики

- Включено. При указании данного параметра при обновлении политик GPO обрабатываются как конфигурация компьютера, так и конфигурация пользователя. Данный параметр установлен для всех объектов групповых политик по умолчанию;

- Все параметры отключены. При выборе данного параметра, объект групповой политики не будет обрабатываться;

- Параметры конфигурации компьютера отключены. В этом случае, во время обновления политик GPO, будут обрабатываться только политики конфигурации пользователя. В свою очередь, параметры конфигурации компьютера будут отключены;

- Параметры конфигурации пользователя отключены. В этом случае, во время обновления политик GPO, будут обрабатываться только политики конфигурации компьютера. В свою очередь, параметры конфигурации пользователя будут отключены;

Установить состояние объектов групповых политик вы можете и другим методом. Для этого разверните контейнер «Объекты групповой политики», выберите объект и нажмите на нем правой кнопкой мыши. В контекстном меню выберите команду «Состояние объекта групповой политики» и установите требуемое состояние. Но в этом случае состояние объектов групповой политики будет установлено для всех подразделений, для которых в дальнейшем будет создана связь с данным объектом GPO.

Отключение связи

Если вы случайно неправильно создали связь для объекта групповой политики, не стоит волноваться. Всегда такую связь можно удалить без нанесения ущерба самому объекту групповой политики. После удаления связи, объект GPO из контейнера «Объекты групповой политики» остается. Вы можете полностью удалить связь или отключить ее. Для удаления связи объекта групповой политики, выполните следующие действия:

- Откройте контейнер, для которого вам нужно удалить объект GPO;

- Выберите удаляемый объект групповой политики и нажмите на нем правой кнопкой мыши и в контекстном меню выберите команду «Удалить»;

- В диалоговом окне «Управление групповой политикой» нажмите на кнопку «ОК».

Для того чтобы отключить объект групповой политики выберите отключаемый объект GPO и из контекстного меню снимите флажок с команды «Связь включена». После того как вы отключите связь объекта GPO, изменится и его область действия, которая больше не будет применяться для данного контейнера до тех пор, пока вы самостоятельно не включите ее. При отключении связи, значок данного объекта выглядит более прозрачным.

Заключение

В этой статье описаны методы привязки объектов групповых политик к сайтам, доменам и подразделениям вашей организации. Вы узнали о том, как можно связать существующий объект GPO с любым контейнером вашего предприятия, а также как можно создать для конкретного контейнера новый связанный объект групповой политики. Кроме того, вы ознакомились с понятием принудительных связей объектов групповых политик и научились отключать и удалять связанные объекты GPO. В следующей статье вы сможете подробно ознакомиться с понятиями наследования и делегирования объектов групповых политик.

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

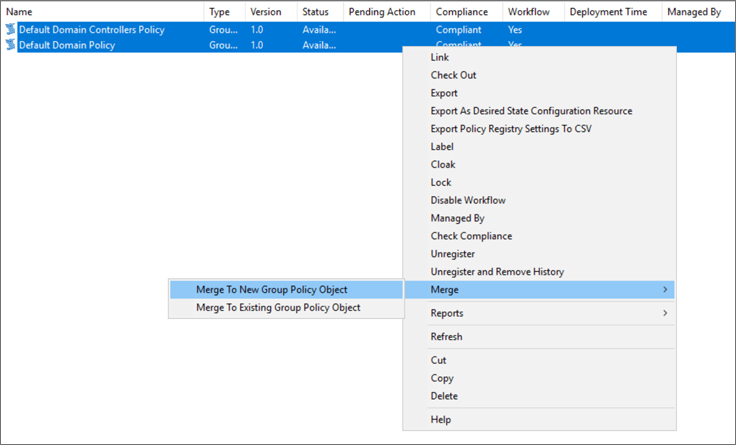

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

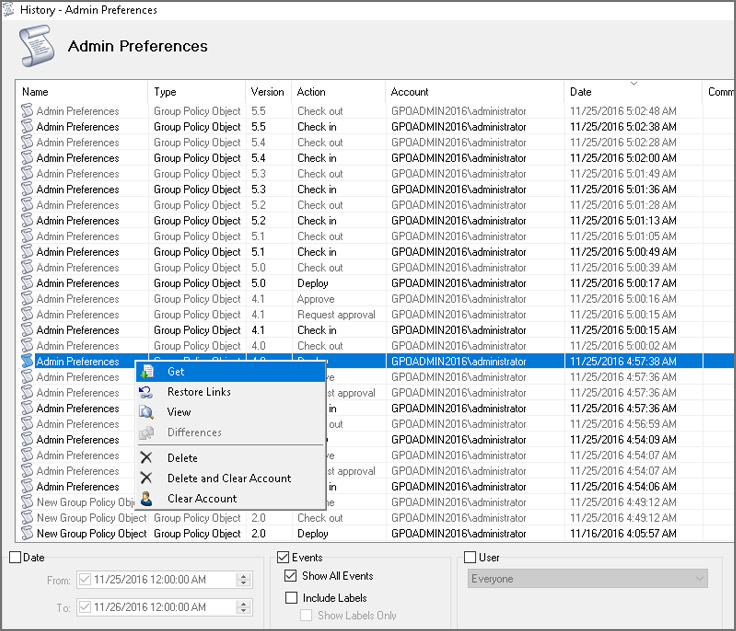

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

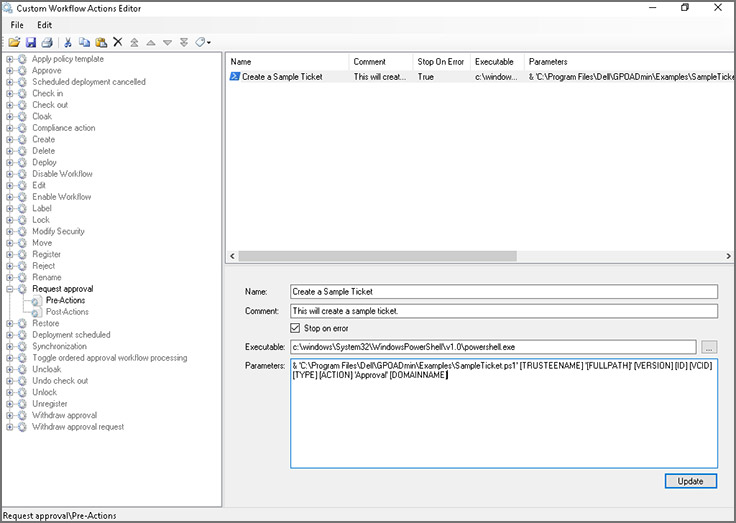

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

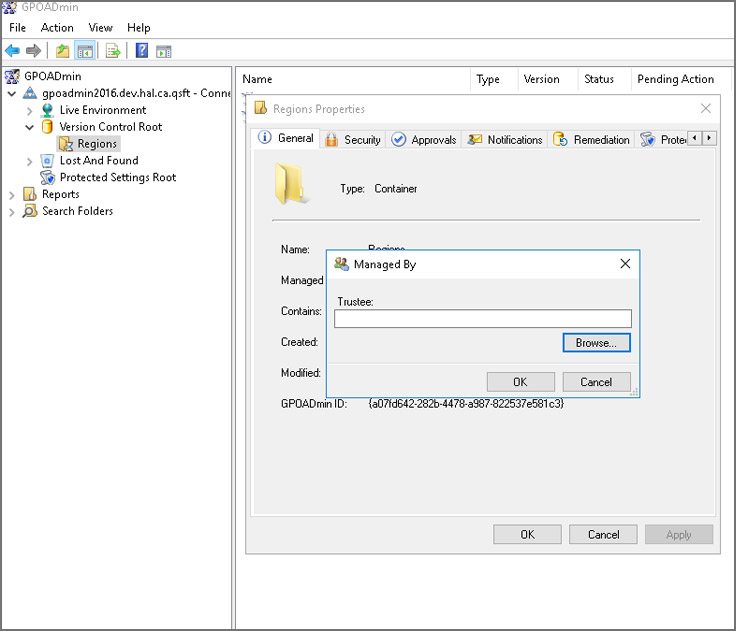

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

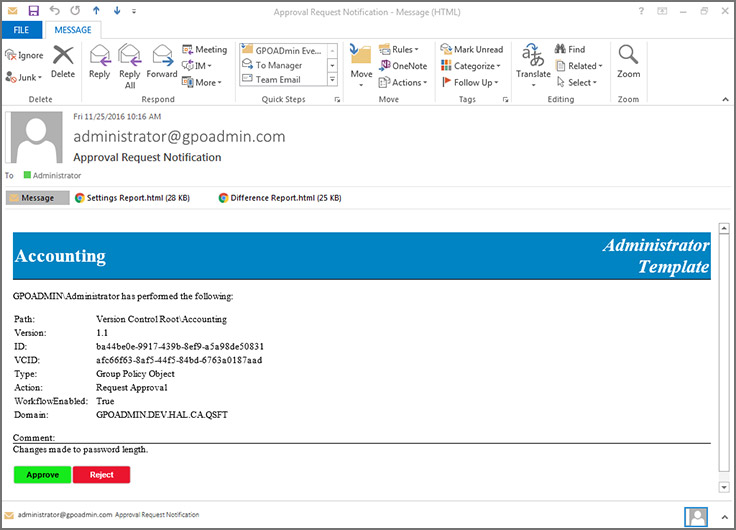

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

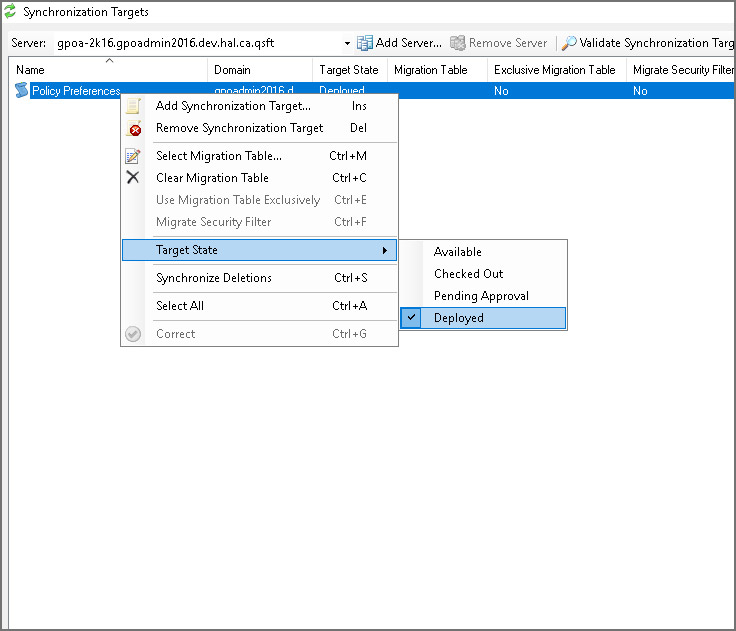

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

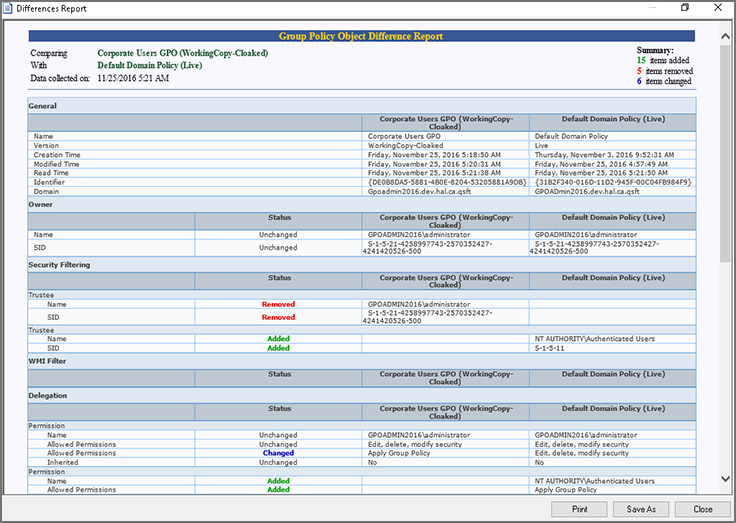

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

В очередной статье из цикла «конспект админа» мне хотелось бы освежить в памяти несколько нюансов использования групповых политик. Заодно поразвлекаемся с созданием своих шаблонов и с автоматизацией работы с этими самыми политиками.

Я не буду рассказывать, что такое групповые политики, и остановлюсь лишь на основных моментах, которые стоит иметь в виду при работе с ними.

В системах Windows помимо доменных существуют и локальные групповые политики ― управлять ими можно при помощи оснастки gpedit.msc на системах редакции Professional и выше. Часто считается, что без домена можно настраивать локальные групповые политики только для всех пользователей на компьютере. Это не совсем верно ― с выходом Windows Vista появилась возможность использовать множественную локальную групповую политику или MLGPO. Этот механизм позволяет настраивать отдельные политики для разных пользователей.

Добраться до него можно через вызов консоли mmc: при добавлении оснастки «Управление объектами групповой политики» нажать кнопку «Обзор». Далее на вкладке «Пользователи» уже можно выбрать конкретного пользователя или группу «Администраторы» и «Не администраторы». К сожалению, управление для группы пользователей не реализовано.

Управление групповой политикой для отдельных пользователей.

Бывало и так, что на отдельностоящем терминальном сервере разворачивали Active Directory только для того, чтобы отдельному пользователю настроить поведение драйвера для EasyPrint. Не надо так.

При добавлении доменных групповых политик стоит помнить про порядок их применения ― политика, примененная последней, будет обладать наивысшим приоритетом (да и на собеседованиях часто спрашивают).

Итак, предположим, что у нас есть компьютер в домене и четыре групповые политики: локальная на этом компьютере; политика на подразделение, в котором находится компьютер; политика на домен и политика на лес. Порядок их применения будет следующим:

- Локальная групповая политика.

- Групповая политика сайта.

- Групповая политика домена.

- Групповая политика верхнего подразделения.

- Групповая политика дочернего подразделения.

То есть чем ближе к объекту, тем приоритетнее, за исключением локальной групповой политики. Если надо отключить применение вышестоящих политик, то ставьте блокировку наследования.

Блокировка наследования.

Любую групповую политику можно условно разделить на две конфигурации ― пользователя и компьютера. Обычно политики с настройками компьютеров назначаются на подразделение, в котором находятся компьютеры. А политики с настройками пользователей ― на пользователей.

Если надо применить настройки компьютера к подразделению с пользователями и наоборот, используют так называемое замыкание групповой политики. Например, такая настройка пригодится, когда нужно применить специфические политики к пользователям для работы на терминальных серверах.

Работа замыкания настраивается непосредственно в политике ― «Настройка компьютера ― Административные шаблоны ― Система ― Режим обработки замыкания пользовательской групповой политики». Подробнее про механизм уже писали в статье про использование Merge\Replace в GPO. Я лишь добавлю, что режим замыкания групповой политики ― тоже частый вопрос на собеседовании.

Настройка замыкания групповой политики.

Физически доменные групповые политики находятся в папке SYSVOL на контроллерах домена. Папка реплицируется между контроллерами. Каждая групповая политика выглядит как папка с именем в виде GUID.

Групповые политики домена.

Правила фильтрации, настраиваемые через редактор групповой политики, соответствуют настройкам прав NTFS на соответствующую подпапку.

Говоря о правилах фильтрации, нельзя не упомянуть обновление MS16-072, которое «сломало» групповые политики. Теперь для того чтобы работали правила фильтрации, надо добавлять к каждому фильтру правило «на чтение», но не «на применение» группе Domain Computers.

В каждой папке с групповой политикой существуют подпапки Machine и User, соответствующие настройкам пользователя и компьютера. Если углубиться в подпапки, можно легко понять структуру групповой политики:

- В корне папки находится файл GPT.ini с настройками групповой политики, такими как ее название.

- В подпапках Machine и User сидят файлы registry.pol с настройками соответствующих веток реестра.

- По пути Microsoft\Windows NT\SecEdit можно найти шаблон настроек безопасности ― GptTmpl.inf.

- В подпапке Preferences находятся предпочтения групповых политик, представляющие из себя подпапки с файлами xml.

- В подпапке Applications сидят дистрибутивы для развертывания через групповые политики.

- В папке Scripts находятся скрипты на logon\logoff для пользователя и startup\shutdown для компьютера.

- В папке Documents and Settings есть настройки перенаправления пользовательских папок.

- Наконец, в папке Adm находятся устаревшие шаблоны групповой политики.

Подробнее про структуру можно почитать в материале Group Policy Basics, поэтому перейдем сразу к шаблонам.

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | - | - |

| Предпочтения политик | Параметр реестра не изменяется | + | + |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista\2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

Для начала разберем простой пример. Создадим шаблон групповой политики, который позволит нам включать и выключать отображение скрытых и системных файлов, а заодно и отображение расширений.

Сразу скажу, что это можно провернуть через «Предпочтения групповых политик» ― в параметрах панели управления ― опции папки. Но мы легких путей не ищем и заодно не хотим, чтобы параметры отображения можно было менять вручную.

За необходимые нам параметры отвечают три ключа в реестре:

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ShowSuperHidden.

Разберем подробнее синтаксис файла.

- CLASS. Может принимать значение USER или MACHINE ― в зависимости от класса будет изменятся ветка реестра HKCU или HKLM соответственно.

- CATEGORY. Строка, в которой задается имя «папки» политики.

- POLICY. В строке задается название конкретной политики ― у нас таких будет три.

- KEYNAME. Путь в реестре к изменяемым параметрам.

- EXPLAIN. Отсылка к «переменной» с объяснением настройки.

- VALUENAME. Название изменяемого параметра в реестре.

- VALUEON**VALUEOFF**. Значение, которое будет принимать параметр при включении и выключении его в политике.

- [strings]. Секция со значениями переменных, которые я использовал для текстовых строк. Можно их не использовать, но тогда могут быть проблемы из-за русского языка.

Помимо задействованных опций есть и другие, например:

- EDITTEXT. Текстовое поле для ввода.

- NUMERIC. Поле для ввода цифр.

- CHECKBOX. Список, где можно отмечать параметры «галочками».

- COMBOBOX. Список с «переключателем»

- DROPDOWNLIST. Выпадающий список.

- LISTBOX. Список для ввода нескольких элементов.

Подробнее со всеми параметрами можно ознакомится в разделе MSDN ADM Format.

Установить новый шаблон не просто, а очень просто ― достаточно щелкнуть правой кнопкой мыши по пункту «Административные шаблоны», выбрать «Добавление и удаление шаблонов» и добавить наш свежесозданный шаблон.

Добавленный шаблон.

После установки шаблона он отобразится в ветке «Классические административные шаблоны».

Теперь можно сконвертировать наш шаблон в .admx с помощью утилиты faAdmxConv из ADMX Migrator.

Конвертируем шаблон.

После конвертации получившийся шаблон .admx и папку Ru-ru с файлом локализации .adml нужно скопировать в папку %Systemroot%\PolicyDefinitions для локальной политики или в папку Sysvol\PolicyDefinitions на контроллере домена.

Установленный шаблон .admx.

Действительно, xml в новом формате читается чуть хуже, чем старый .adm. Для облегчения работы с новым форматом в поставке ADMX Migrator есть утилита faAdmxEditor.msc. Помимо этой утилиты есть и скрипты для конвертации reg-файлов в шаблоны, и сторонние платные утилиты.

Конечно же, можно обойтись без вот-этого-всего и разобраться самостоятельно ― оставлю это в качестве домашнего задания. Благо на портале MSDN есть подробное описание XML-схемы, и есть неплохие материалы с примерами в сети. Например, «Административные шаблоны групповой политики».

Теперь перейдем к автоматизации.

Работать с групповыми политиками из командной строки довольно тоскливо. Основных инструментов можно выделить три.

PowerShell. Есть набор командлетов для резервного копирования, восстановления и управления групповыми политиками. Создание новых политик ограничено ― можно лишь изменять реестр. Впрочем, в большинстве случаев и этого достаточно. В качестве примера создадим групповую политику, которая отключит автоматическое обновление Adobe Reader DC.

За отключение автоматического обновления отвечает ключ реестра bUpdater в ветке [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown]. Установив параметр в 0, мы отключим опцию.

Создание групповой политики на PowerShell будет выглядеть так:

Свежесозданная групповая политика.

Полный список и описание командлетов доступны в материале Technet Group Policy Cmdlets in Windows PowerShell.

Интерфейс COM к GPMC (консоли управления групповой политикой). Способ позволяет сделать с политиками многое, на любом языке программирования, поддерживающим COM-интерфейсы. К сожалению, популярность он не приобрел и примеров в сети довольно мало, несмотря на богатое описание методов интерфейса на портале MSDN. Немногочисленные примеры использования доступны для загрузки в галерее Technet.

Сделаем бэкап локальной групповой политики командой

В папке C:\Temp появится подпапка с GUID по структуре схожая с доменными групповыми политиками:

Теперь развернем registry.pol в текстовый файл:

Синтаксис текстового файла очевиден. Добавим в него значения реестра для отключения автоматического обновления «Акробата»:

Добавленный в файл параметр реестра.

Теперь останется завернуть наш reg.txt обратно в registry.pol и импортировать изменившийся файл обратно в локальную групповую политику:

Все эти махинации, конечно же, можно завернуть в один скрипт и использовать для массового изменения локальной групповой политики привычным инструментом для запуска команд на удаленных компьютерах. Подробнее про методы запуска команд можно почитать в нашей статье «1000++ способ запуска команд на удаленном компьютере».

Конечно же, зная структуру доменной групповой политики, ничто не мешает сделать удобный именно вам инструмент для создания и управления политиками. Поделитесь в комментариях, есть ли у вас свои способы настройки реестров пользовательских машин?

Читайте также: