Связать две подсети mikrotik

Добавил пользователь Владимир З. Обновлено: 07.09.2024

Есть два удаленных друг от друга офиса. У обоих подсеть 10.10.3.0/24.

У обоих Микротиков WAN'овский IP белый.

IPIP в бридж не засунешь, как EoIP. Пробовал на Микротике 1 прописать подсеть чисто для проброса, допустим 10.100.10.0/30, а на Микротике 2 подсеть 10.200.10.0/30.

А потом просто на Микротике №1 гонять трафик с подсети 10.100.10.0/30 в подсеть 10.10.3.0/24 в Офисе 1, а на Микротике №2 гонять трафик с подсети 10.200.10.0/30 в подсеть 10.10.3.0/24 в Офисе 2.

Сети 10.100.10.0/30 и 10.200.10.0/30 чисто для проброса. Они на LAN-интерфейсе. На том же LAN-интерфейсе прописаны адреса для Микротика №1 — 10.10.3.1, а для Микротика №2 — 10.10.3.250.

Подскажите, на верном ли я пути? Как проще объеденить посредством IPIP две одинаковые подсети. Иными словами, чтобы подсетку 10.10.3.0/24 "растянуть" между двумя офисами.

EoIP не предлагать! :-) Можете что-нибудь другое предложить

- Вопрос задан более двух лет назад

- 2561 просмотр

Простой 1 комментарий

Пожалуйста, можете страдать =) :

Роутер1:

типа тыкаем на "виртуальную подсеть"

/ip route add distance=1 dst-address=10.10.20.0/24 gateway=ваш-vpn-ip-роутер2

входящий трафик "типа виртуальной подсети" разворачиваем в реальную подсеть

/ip firewall nat add action=netmap chain=dstnat dst-address=10.10.10.0/24 to-addresses=10.10.3.0/24

исходящий трафик маскируем в типа "левую вируальную подсеть"

/ip firewall nat add action=netmap chain=srcnat src-address=10.10.3.0/24 out-interface=ваш-vpn-ip-роутер2 to-addresses=10.10.10.0/24

Роутер2:

/ip route add distance=1 dst-address=10.10.10.0/24 gateway=ваш-vpn-ip-роутер1

/ip firewall nat add action=netmap chain=dstnat dst-address=10.10.20.0/24 to-addresses=10.10.3.0/24

/ip firewall nat add action=netmap chain=srcnat src-address=10.10.3.0/24 out-interface=ваш-vpn-ip-роутер1 to-addresses=10.10.20.0/24

Работать будет, каждый роутер будет считать что общается с совершенно иной подсетью. На практике это колхоз и проще руки поотрывать тем кто не хочет привести в порядок свои подсети побив их на отдельные и по уму.

Взял себе в сеть Mikrotik RB1100Dx4 Dude edition вместо бывшего сервера на Untangle.

Запускаем WinBox. Во вкладке Neighbors видим MAC адрес нашего микротика, соединяемся, логин по умолчанию — admin, пароля нет.

Для начала обновляем прошивку — Quick Set — Check for Updates — Autoupgrade, я обновился с 6.38.4 до 6.43.2.

Для установки Dude качаем её на том же сайте, идём в System — Discs — форматируем наш диск, загружаем нашу routeros-arm-6.43.2, перезагружаем микротик (system — reboot), прошивка сама поставится.

Установив себе Dude Client запускаем Device Discovery, чтобы увидеть всю оргтехнику, компьютеры, серверы, коммуникационное оборудование и построить сеть.

К 1-му порту подключаем кабель провайдера Интернет, ко второму я подключил коммутатор из подсети 1 (у меня стоит 2 свитча 48 портовых), к третьему — из подсети 0 (подсоединил к 16 портовому свитчу с камерами).

Удаляем конфигурацию по умолчанию, нажав на Remove Configuration.

Создаём интерфейсы

Открываем интерфейсы ether2, для себя переименовал в LAN1 TO SWITCH (подсеть 192.168.1.х), ether3 в LAN2 TO VIDEO (подсеть 192.168.0.х).

На интерфейсе LAN1 параметр Master Port оставляем в положении «none», в LAN2 этот параметр ставим в LAN1, чтобы порты были объединены в коммутатор, без этого они не будут общаться.

Создаём мост

В меню Bridge жмем + называем — LAN-bridge, переходим во вкладку Ports , жмем на + и добавляем в мост только LAN1, т.к. он мастер порт, связь с состальными уже будет.

Повторяем такое же действие делаем для интерфейса LAN2.

Указываем адреса портам, шлюз, DHCP, DNS

Заходим в IP — Adresses,

- для интерфейса WAN у нас будет адрес от провайдера интернет,

- для интерфейса LAN1 будет 192.168.1.254/24, шлюз сети рабочих станций 192.168.1.254,

- для интерфейса LAN2 — 192.168.0.254/24 (запись /24 эквивалентна /255.255.255.0), шлюз сети с камерами — 192.168.0.254.

Аккуратнее пишите слово шлюз, когда я начал проверять статью, то вместо «шлюз» у меня было в нескольких местах «шлюх», т.к. «Х» и «З» рядом на клавиатуре.

Укажем шлюз провайдера в Gateway, IP -> Routes новый маршрут, нажав + , присвоим параметр Dst. Address — 0.0.0.0/0 (то есть все сети).

DHCP-сервер там же, IP -> DHCP Server и нажимаем кнопку DHCP Setup,

NAT. Srcnat, dstnat и masquerade

Network address translation или трансляция сетевых адресов — это процесс перевода внутренних адресов во внешние. NAT запрещает или разрешает доступ внутри сети по конкретному IP адресу или диапазону адресов.

Для функционирования NAT необходимо наличие NAT-шлюза, который перезаписывает путь следования пакета от и к локальной сети. Таким образом клиент, который обращается к ресурсу не видит действительного IP адреса ресурса. NAT переводит внутренний IP в адрес, который будет виден из интернета.

Для Микротика есть два типа NAT

- srcnat— для пакетов, исходящих из сети. NAT маршрутизатор, при прохождении через него пакета, заменяет персональный IP адрес исходящего пакета на новый общедоступный IP адрес. Обратная операция применяется к пакетам, следующим в противоположном направлении.

- dstnat— для пакетов, которые следуют в сеть. Нужен для настройки доступа хостов внутренней сети для сети Интернет. NAT маршрутизатор, применяя действие dstnat, подменяет IP адреса назначения всех IP пакетов идущих через маршрутизатор в приватную сеть.

В меню IP -> Firewall -> NAT жмем +. Во вкладке General параметр Chain ставим в положение scrnat (для доступа из локальной сети во внешний мир), Out. Interface — в WAN.

Переходим во вкладку Action , и ставим параметр Action в положение masquerade.

Masquerade — это замена адреса источника IP пакета на автоматически определенный адрес средствами маршрутизации, он является формой srcnat, но без необходимости уточнения to-address – IP адрес исходящего интерфейса назначается автоматически.

Redirect является формой dstnat, без использования to-address – вместо него используется IP адрес входящего интерфейса.

Подключение к локальной сети по RDP из интернета

Идём Ip -> Firewall -> Nat -> New Nat Rule.

- Выбираем dstnat, для rdp выбираем протокол tcp, dst.port ставим тот порт, к которому будем обращаться извне, 33889 например или несколько через запятую, и интерфейс внешний ставим WAN.

Во вкладке action выбираем dst-nat и IP-адрес с портом (3389 для RDP) того компьютера, к которому подключаемся в локальной сети. - Также создаем еще одно правило Nat: выбираем srcnat, протокол tcp и вписываем туда dst.address и port машины нашей локальной сети (в моем случае это сервер 1С) к которой нужно подключиться.

Во вкладке action выбираем masquerade. Без него проброс портов не шел.

Теперь для удаленного подключения нужно ввести «ваш внешний белый ip:33889».

Проброс портов для веб-сайта внутри сети

Если есть сайт, располагающийся на сервере внутри локальной сети, то чтобы дать доступ к нему снаружи делаем проброс:

Идём Ip -> Firewall -> Nat -> New Nat Rule.

- Выбираем dstnat, dst.address — внешний ip сайта, протокол tcp, dst.port ставим 80, и интерфейс внешний ставим наш WAN.

- Во вкладке action выбираем dst-nat и IP-адрес локальной машины с сайтом и ставим порт 80.

Настройка FTP. Проброс портов и правило

Ip -> Firewall -> Nat -> New Nat Rule:

- Выбираем dstnat, dst.address — внешний ip, протокол tcp, dst.port ставим к примеру 34444, интерфейс WAN.

- Во вкладке action выбираем dst-nat и IP-адрес полки дисковой, или где у вас там будет FTP, порт 21.

- Также создаю такое же правило, но в action ставим диапазон портов на полке дисковой, к примеру 55536-57583.

Теперь создаём новое Filter Rule в Firewall:

- Chain — forward, dst.address — внешний ip, протокол tcp, dst.port 34444.

- Action — accept.

FTP был на дисковой полке, поэтому в ней создался пользователь с FTP правами.

Сохранение и восстановление конфигурации

Всё готово. Сохраняем конфигурацию: files — backup — вводим имя и жмём Save.

P.S. еще навёл немного марафета со свичами из того, что было под рукой. Не идеально, как у перфекционистов, но уже лучше.

Одной из довольно распространенных задач, встающих перед администраторами сетей, например на предприятиях, является задача по объединению двух различных сетей, с полноценной маршрутизацией.

Если в качестве маршрутизаторов для этих сетей, используются оборудование компании Mikrotik, то реализация этой задачи, не займет много времени.

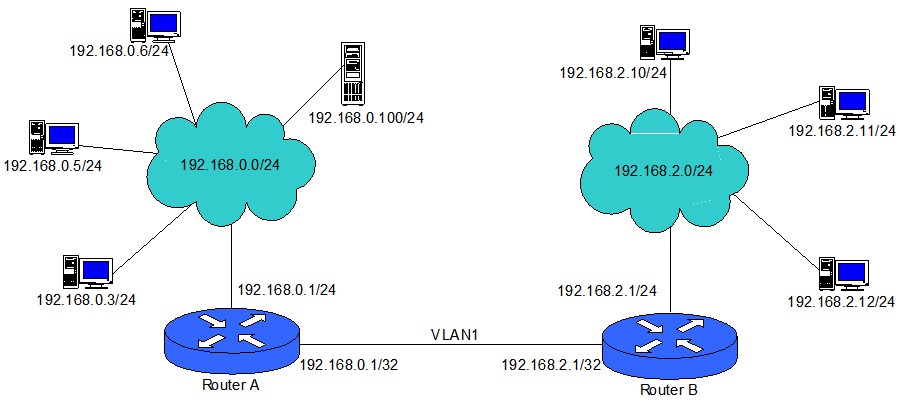

Предположим, что у нас есть две локальные сети. 192.168.0.0/24 и 192.168.2.0/24, частью которых, являются роутеры под управлением Mikrotik RouterOS level 6, с IP адресами 192.168.0.1 и 192.168.2.1 соответственно. Для объединения их в одну маршрутизируемую сеть, в качестве передающей среды, мы будем использовать виртуальную сеть VLAN, где в качестве шлюза для соседней сети, будет использоваться соответствующий интерфейс имеющий адрес с сетевой маской /32. Топологически, это будет выглядеть так:

Предположим, что мы соединили оба роутера RouterBoard Mikrotik через порты ether5.

Начнем настройку с Router A, который работает в сети 192.168.0.0/24, и имеет IP адрес 192.168.0.1.

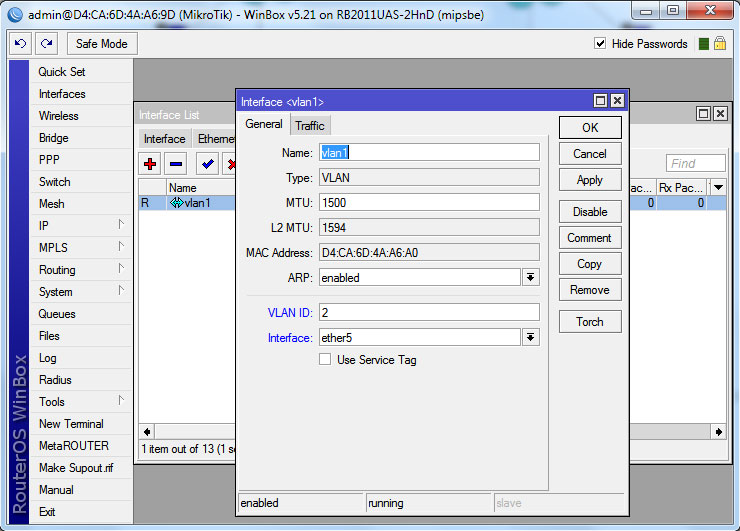

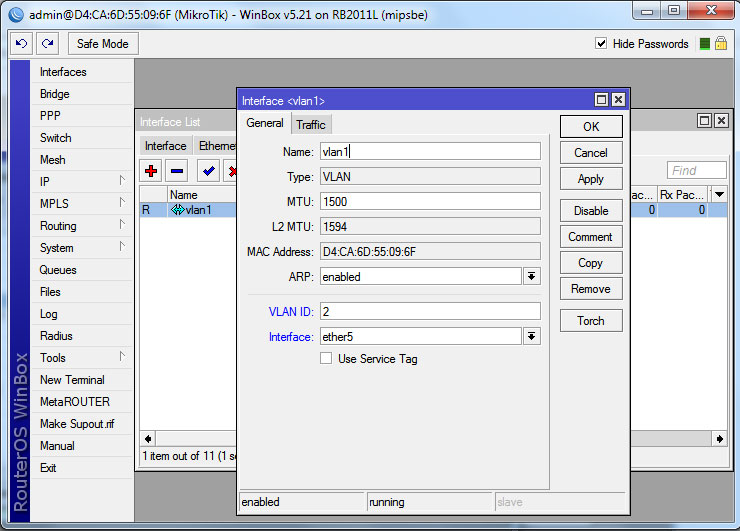

Первое, что мы делаем, это создаем виртуальную сеть VLAN. Открываем раздел Interfaces и переходим на вкладку VLAN. Добавляем новую запись с такими параметрами: Name - можем оставить без изменений vlan1, VLAN ID - 2, ставим 2 или любое другое число. И Interface - ether5, так как мы решили, что роутеры у нас будут объединены портами №5.

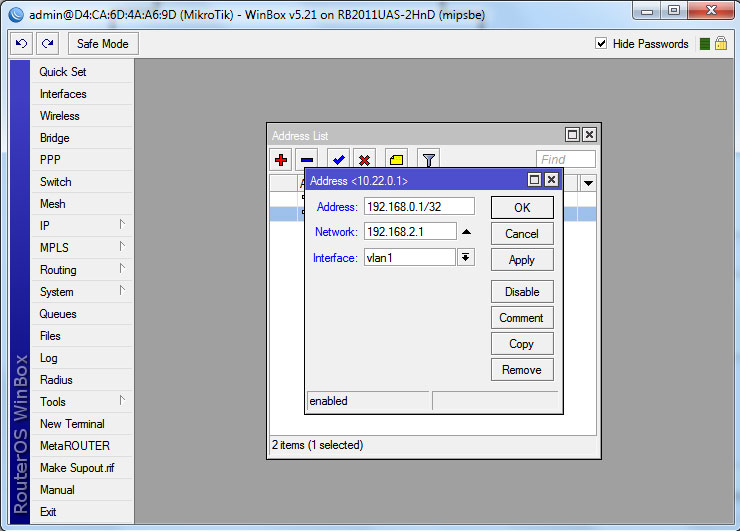

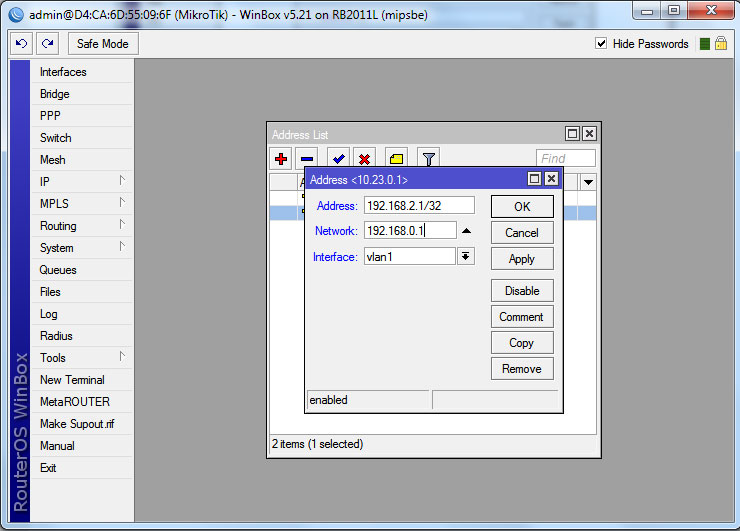

Далее в разделе IP Addresses мы добавляем новый адрес для только что созданного виртуального интерфейса. В поле Address мы вписываем IP нашего роутера с маской /32 - 192.168.0.1/32, в поле Network мы указываем IP второго роутера Router B - 192.168.2.1 и в качестве интерфейса, выбираем vlan1.

Последнее, что нам надо сделать, это добавить новый маршрут в разделе IP Routes.

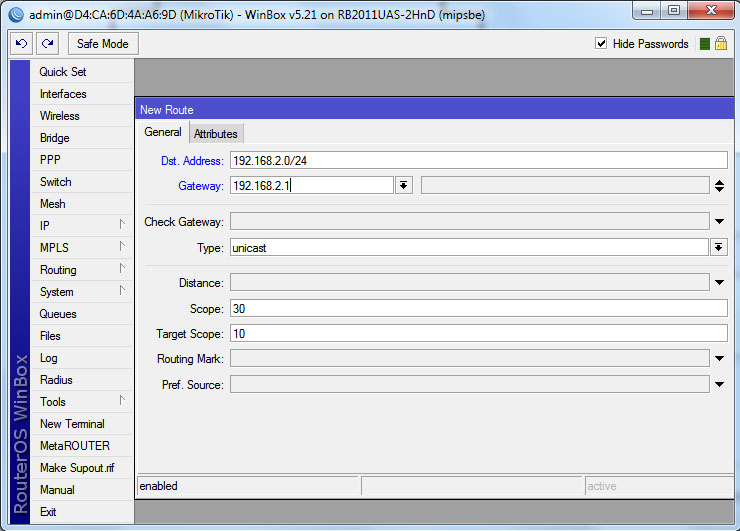

Здесь на вкладке Routes, добавляем новое правило маршрутизации, где в качестве Dst.Addresses мы укажем префикс соседней сети - 192.168.2.0/24, а в качестве Gateway - 192.168.2.1, IP адрес соседнего роутера.

На этом настройку Router A, можно считать законченной. Переходим к настройке второго роутера Router B. В принципе, нам надо сделать точно такие же операции, только с другими IP адресами.

Открываем раздел Interfaces и на вкладке VLAN, добавляем новую запись с такими же параметрами, как и в первый раз. Name - оставляем без изменений vlan1, VLAN ID - 2, должен совпадать с этим же значением Router A, и Interface - ether5.

Как и в первом случае, следующий шаг, это назначение IP адреса для интерфейса vlan1. В разделе IP Addresses, добавляем новый адрес. В поле Address мы вписываем IP нашего роутера с маской /32 - 192.168.2.1/32, а вот в поле Network мы указываем IP первого роутера Router A - 192.168.0.1, в качестве интерфейса, выбираем vlan1.

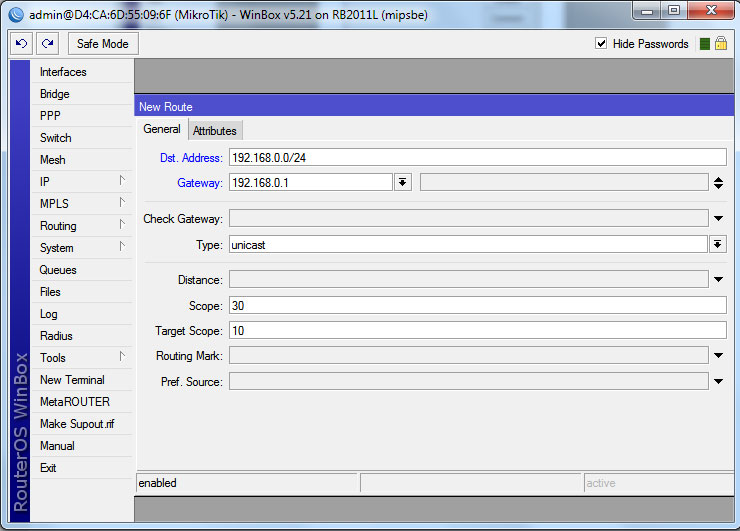

И закончим настройку, добавлением нового маршрута. В разделе IP Routes, на вкладке Routes, добавляем новое правило маршрутизации, где в качестве Dst.Addresses мы укажем префикс соседней сети - 192.168.0.0/24, а в качестве Gateway - 192.168.0.1, IP адрес первого роутера.

Теперь наши две сети объединены и мы можем иметь доступ с одной сети к ресурсам другой.

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

Обнаружена блокировка рекламы: Наш сайт существует благодаря показу онлайн-рекламы нашим посетителям. Пожалуйста, подумайте о поддержке нас, отключив блокировщик рекламы на нашем веб-сайте.

Объединение двух подсетей

Имеет две подсети:

1) 192.168.2.0/24

2) 192.168.5.0/24

В сети 1 находится сервер 192.168.2.200.

Необходимо чтобы пользователи из сети 2 могли к нему подключиться.

Прочитал много форумов и мануал. Ничего не помогло.

Прилагаю текущую настройку микротика:

1) читали Вы плохо, ибо Ваша задача - ну просто 1й класс

2) зачем прокси-арп включили?

3) сеть1 и сеть2 - это какие сети (сеть1=192.168.2, а сеть2=192.168.5?)

Не уж то я гадать должен какие ассоциации сетей Вы придумали?

4) где описание техническое, какой порт, куда и что подключено, есть ли промежуточные устройства?

5) а почему нельзя было в бридж1 порт2 и порт3 сделать(последовательно), а уже

в бридж2 поместить порт4? (бардак, а не логика)

6) зачем давать 3(три). дня аренды адресу(ам)? Что, адресов мало или роутер на 2 дня отключают и уносят?

7) отключите правила фильтраций, по-умолчанию все сети между собой внутри чистого микротика уже видны

8) (Главный вопрос), какой шлюз установлен на сервере 192.168.2.200 ?

9) Ну и где инженерный подход к решению проблемы?

Где трассировка(показ её), где пинг? И всё это как с роутера, так и с компа любого сети, так и с самого сервера?

10) ну и описывать надо подробно, а не так, "я болен, лечите врач меня" :)

На работе(ах): 2xCCR1016-12G, RB3011UiAS и hAP lite (RB941)

Дома: CCR1016-12G, RBcAP2n (standalone), RB wAP LTE kit

Для тестов(под рукой): RB3011UiAS, hAP mini (RB931) и что-то ещё по мелочи

MTCNA

MTCRE

Схема сети в файле.

Получается была сеть на предприятии 192.168.2.*. Потом присоединилась соседняя организация у ней была сеть 192.168.1.* (сразу включалась в роутер и там роутер уже присваивал ип у них на предприятии). Теперь необходимо чтобы интернет у них был так же свой, а они могли подключаться к серверу 1С 192.168.2.*.

Выход в инет настроил и работает. А вот в другую подсеть нет.

Шлюз у 200 установлен 2.20.

что-то не получается у нас диалог или Вы не хотите в нём участвовать.

1) две сети у Вас, две организации, два роутера - можно сказать даже проще

2) Интернет Вы делаете для своей сети через микротик, они (соседняя организация) делает интернет через свой роутер

(всё согласно Вашему описанию, если я Вас понял)

3) локальное взаимодействие - чтобы обе сети работали между собой, надо чтобы компьютеры из одной сети могли дойти

до другой сети и обратно также, компы той сети знали как дойти до вашей сети. Только тогда Вы будете работать и будет

с одной сети доступна другая сеть и её ресурсы (включая и сервера).

Поэтому Вы локально подключаетесь друг к другу, то есть между роутерами должен быть прямой провод

4) И на каждом роутере Вы должны описать маршрутизацию, то есть на Вашем микротике, Ваши компы из Вашей

сети 2.* хотят попасть в сеть 5.*, то Вы должны создать маршрут, что сеть 5.0/24 доступна через (IP того роутера),

и на том роутере тоже самое, указываете при создании маршрута IP вашего роутера (в рамках одной сети).

4.1) если второй роутер не используется (по схеме он у Вас есть, но по Вашим конфигам Вы хотите на микротике

чужую сеть обслуживать, DHCP смотрю настроен), то при такой конфигурации маршрутизацию описывать не надо,

если обе сети (компы) будут соединены (воткнуты) сразу в микротик, то повторюсь - всё это сразу заработает,

так как микротик все сети показывает, ничего явно и специально не блокирует.

4.2) если Вы хотите обслуживать сеть 5.*, вернее давать ей интернет и давать через роутер 1.1,

то Вы просто в настройках DHCP сервера на микротике, для сети 5.0/24 укажите в качестве

выдаваемого параметра "gateway" - айпи адрес этого роутера (по Вашей схеме 1.1)

То есть локальное обслуживание сети 5.0/24 будет делать микротик, раздавать айпи,

но в Интернет компьютеры из сети 5.0/24 пойдут (при настройке описанной в этом предложении

выше) пойдут через другой роутер.

5) Если Вы не создаёте статическую маршрутизацию, то и не получаете локального взаимодействия,

то когда сервер или компы хотят на него попасть, не попадут, по-умолчанию пакет пойдут на провайдера,

то есть создания маршрутизации нам говорят что и как сделать роутеру, это как чтобы покушать,

не идти в ресторан выходя на улицу, а зайти на кухню и перекусить, маршрутизация в данном примере это по-быстрому перекусить :)

P.S.

1) Ответил Вам по схеме и по описанию в рамках лишь того, как Вас понял.

2) Почитайте хотя бы о маршрутизации (простейшей, статической)

3) Всё что Вы хотите сделать - просто и не сложно, а с помощью микротика это в разы проще.

Но правила сетей и их нюансы надо знать ибо их надо соблюдать.

На работе(ах): 2xCCR1016-12G, RB3011UiAS и hAP lite (RB941)

Дома: CCR1016-12G, RBcAP2n (standalone), RB wAP LTE kit

Для тестов(под рукой): RB3011UiAS, hAP mini (RB931) и что-то ещё по мелочи

MTCNA

MTCRE

Это описание немного сокращено в 2021г чтоб акцентировать внимание на рассматриваемой теме.

Есть роутер микротик и две ЛВС. Выполним настройки так, чтоб компьютеры обменивались пакетами на сетевом уровне и имели доступ в Интернет.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Использован MikroTik RB750Gr3 с прошивкой 6.49.

В разъем №1 подключаем провод от внешней сети (Интернет).

В разъем №2 подключаем провод от коммутатора ЛВС 8.

В разъем №3 подключаем провод от коммутатора ЛВС 9.

В сетевых адаптерах компьютеров сетей установлено получение IP-адреса по DHCP.

Внешний IP-адрес для выхода в Интернет прилетает так же по DHCP.

1.Подключение к роутеру, сброс конфигурации.

Подключаемся через WinBox по MAC-адресу.

Сбрасываем конфигурацию роутера на пустую (blank).

No Default Configuration — не оставлять дефолтную конфигурацию;

Do Not Backup — не делать резервную копию перед сбросом конфигурации.

Через командную строку терминала.

. Следует помнить, что удаляя базовые настройки, удалятся параметры безопасности. Если роутер будет работать шлюзом в Интернет необходимо настроить параметры безопасности (интерфейсы доступа, учетные записи, фильтры и прочие настройки).

Подключаемся к роутеру еще раз по MAC-адресу.

2.Назначение адресации для портов (LAN).

Для порта ether2 назначим IP-адрес 192.168.8.1

Для порта ether3 назначим IP-адрес 192.168.9.1

Каждый порт будет «смотреть» в свою сеть.

IP >> Addresses >> Нажимаем синий плюс >> В окне New Address вводим параметры:

Читайте также: